هجوم أندرويد جديد 'بيكسنابينغ' يهدد أمن محفظة التشفير

يعمل الهجوم، المسمى Pixnapping، عن طريق قراءة ما يظهر على شاشتك - بكسل تلو الآخر - دون الحاجة إلى أي أذونات خاصة.

كيف يعمل الهجوم

يستغل Pixnapping نقاط الضعف في كيفية عرض أندرويد للمعلومات على شاشتك. اكتشف فريق بحثي من جامعة كاليفورنيا بيركلي وكارنيجي ميلون وجامعات أخرى أن التطبيقات الخبيثة يمكنها إعادة بناء البيانات الحساسة من خلال قياس الاختلافات الزمنية الصغيرة في كيفية عرض البكسلات.

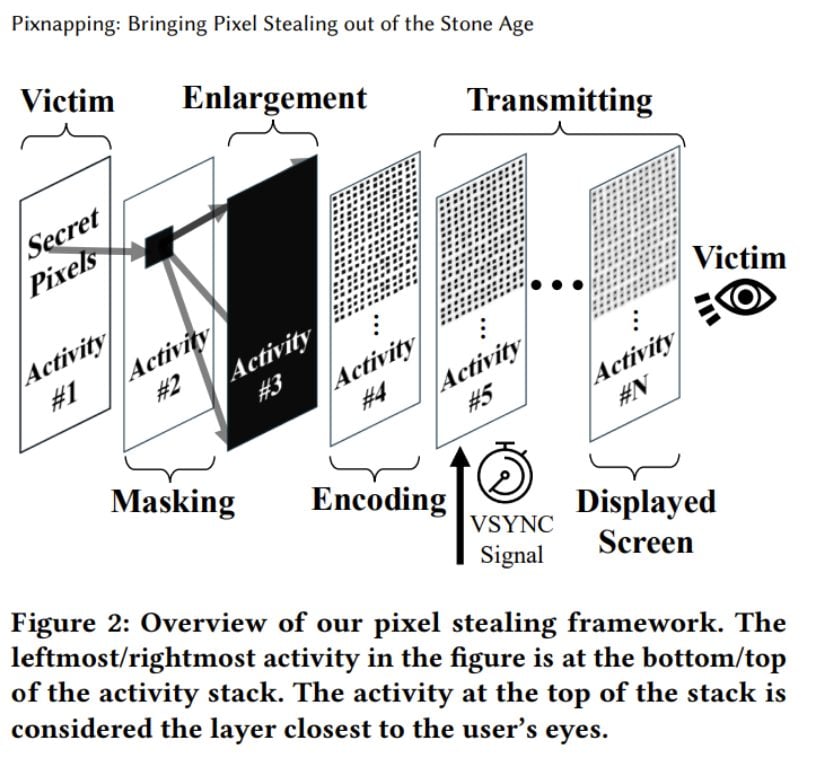

يحدث الهجوم في ثلاث خطوات. أولاً، يقوم تطبيق خبيث بتشغيل تطبيق آخر (مثل أداة مصادقة جوجل) لعرض معلومات حساسة. ثانياً، يضع نوافذ شبه شفافة ويستخدم واجهة برمجة تطبيقات التمويه في أندرويد للتلاعب بالبكسلات الفردية. ثالثاً، يقيس أوقات العرض من خلال ضعف في الأجهزة يسمى GPU.zip لسرقة قيم البكسل واحدة تلو الأخرى.

المصدر: pixnapping.com

فكر في الأمر كأنه التقاط لقطة شاشة، ولكن بدلاً من التقاط الشاشة بأكملها دفعة واحدة، يعيد المهاجم بناء الصورة بكسل تلو الآخر من خلال قياس المدة التي يستغرقها رسم كل منها. لا يحتاج التطبيق الخبيث إلى أذونات تسجيل الشاشة أو الوصول إلى الإشعارات - فهو يستغل ببساطة ميزات أندرويد القياسية التي يمكن لمعظم التطبيقات استخدامها.

نتائج الاختبار في العالم الحقيقي

اختبر الباحثون Pixnapping على خمسة أجهزة: Google Pixel 6 و7 و8 و9، بالإضافة إلى Samsung Galaxy S25. جميعها تعمل بإصدارات أندرويد من 13 إلى 16. كانت النتائج مقلقة لمالكي Pixel. على أجهزة Pixel، نجح الهجوم في استعادة رموز 2FA المكونة من ستة أرقام بالكامل في 73٪ من المحاولات على Pixel 6، و53٪ على Pixel 7 و9، و29٪ على Pixel 8. تراوحت أوقات الاسترداد من 14 إلى 26 ثانية - وهي ضمن نافذة الـ 30 ثانية التي تظل فيها معظم رموز المصادقة صالحة.

من المثير للاهتمام أن Samsung Galaxy S25 أثبت مقاومة أكبر. لم يتمكن الباحثون من استعادة الرموز في غضون 30 ثانية على هذا الجهاز بسبب الضوضاء في أجهزة الرسومات الخاصة به. أظهر الفريق سرقة بيانات ناجحة من تطبيقات شائعة بما في ذلك أداة مصادقة جوجل وSignal وVenmo وGmail وخرائط Google. أي معلومات مرئية على الشاشة تصبح عرضة للخطر، من الرسائل الخاصة إلى بيانات الموقع.

تهديد خطير لمحافظ التشفير

بالنسبة لحاملي العملات المشفرة، تشكل هذه الثغرة خطراً كبيراً. عبارات البذور للمحفظة - الكلمات الـ 12 أو 24 التي تمنح وصولاً كاملاً إلى عملاتك المشفرة - معرضة بشكل خاص للخطر لأن المستخدمين عادة ما يتركونها معروضة أثناء كتابتها للنسخ الاحتياطي.

في حين أن سرقة عبارة كاملة مكونة من 12 كلمة تستغرق وقتاً أطول من الحصول على رمز 2FA، يظل الهجوم فعالاً إذا ظلت العبارة مرئية. بمجرد حصول المهاجمين على عبارة البذور الخاصة بك، فإنهم يتحكمون في محفظتك بالكامل. لا يمكن لأي كلمات مرور إضافية أو إجراءات أمنية أن توقفهم من استنزاف أموالك.

تظل المحافظ الباردة الخيار الأكثر أماناً لأنها لا تعرض أبداً عبارات البذور على الأجهزة المتصلة بالإنترنت. تبقى المفاتيح الخاصة معزولة في جهاز الأجهزة، وتوقع المعاملات دون تعريض المعلومات الحساسة لهاتفك أو جهاز الكمبيوتر الخاص بك.

حالة التصحيح الحالية

علمت Google عن Pixnapping في فبراير 2025 وخصصت له CVE-2025-48561، وصنفته بأنه ذو خطورة عالية. أصدرت الشركة إصلاحاً جزئياً في سبتمبر 2025 من خلال تحديد عدد المرات التي يمكن للتطبيقات استخدام تأثيرات التمويه فيها - وهو مكون رئيسي للهجوم.

ومع ذلك، وجد الباحثون طريقة تحايل تتجاوز التصحيح الأول من Google. أكدت Google أنها ستصدر تحديثاً آخر في نشرة الأمان لشهر ديسمبر 2025 لمعالجة الثغرات المتبقية.

الخبر السار: لا تقدم Google أي دليل على هجمات في العالم الحقيقي باستخدام Pixnapping. لم تكتشف أنظمة أمان متجر Play أي تطبيقات خبيثة تستغل هذه الثغرة. لكن الهجوم لا يزال ممكناً على الأجهزة غير المحدثة.

تلقت أجهزة Samsung أيضاً تصحيح سبتمبر. أخطر الباحثون Samsung بأن التصحيح الأولي من Google لم يكن كافياً لحماية أجهزة Samsung من الهجوم الأصلي. تواصل كلتا الشركتين التنسيق بشأن حماية إضافية.

حماية أصولك

لا توجد حتى الآن تدابير تخفيف خاصة للتطبيقات الفردية للدفاع ضد Pixnapping. يجب أن تأتي الإصلاحات من Google وSamsung على مستوى النظام. في غضون ذلك، يمكن لعدة خطوات تقليل المخاطر:

قم بتثبيت تحديثات الأمان فور وصولها. يجب أن يحسن تصحيح ديسمبر بشكل كبير الحماية للأجهزة المتوافقة.

قم بتنزيل التطبيقات فقط من متجر Google Play، وتجنب ملفات APK غير المعروفة من المواقع الإلكترونية أو الطرف الثالث. راجع الأذونات التي تطلبها تطبيقاتك - على الرغم من أن Pixnapping لا يحتاج إلى أذونات خاصة، إلا أن تقييد وصول التطبيق لا يزال يحسن الأمان العام.

لا تعرض أبداً عبارات البذور لمحفظة التشفير على أي جهاز متصل بالإنترنت إن أمكن. اكتبها على الورق فوراً بدلاً من تركها على الشاشة. الأفضل من ذلك، استخدم محفظة الأجهزة لتخزين مقتنيات العملات المشفرة المهمة.

ضع في اعتبارك المشهد الأمني الأوسع. شهد هذا العام سرقات كبيرة للعملات المشفرة، مع خسارة مليارات بسبب هجمات مختلفة. يمثل أمن الهاتف المحمول مجرد نقطة ضعف واحدة من بين العديد.

الصورة الأكبر

يكشف Pixnapping عن نقاط ضعف أساسية في كيفية تعامل أندرويد مع طبقات النوافذ وعرض الرسومات. يستغل الهجوم ضغط البيانات في وحدات معالجة الرسومات Mali المستخدمة في هواتف Pixel - يخلق الضغط اختلافات في التوقيت تسرب معلومات حول قيم البكسل.

من المحتمل أن تواجه شركات تصنيع هواتف أندرويد الأخرى مخاطر مماثلة نظراً لوجود الآليات اللازمة في جميع أنحاء نظام أندرويد البيئي. لم يختبر فريق البحث جميع العلامات التجارية حتى الآن، لكن واجهات برمجة التطبيقات الأساسية التي تمكّن الهجوم هي ميزات أندرويد القياسية.

لا تزال ثغرة أجهزة GPU.zip الأساسية غير مصححة. لم تلتزم أي شركة مصنعة لوحدات معالجة الرسومات بإصلاح تسرب توقيت الضغط الذي يجعل Pixnapping ممكناً.

سيقوم الباحثون بإصدار رمز إثبات المفهوم الخاص بهم على GitHub بمجرد توفر التصحيحات على نطاق واسع.

الخلاصة

يوضح Pixnapping أن حتى التطبيقات بدون أذونات مشبوهة يمكن أن تشكل تهديدات خطيرة. بالنسبة لمستخدمي العملات المشفرة، الرسالة واضحة: احتفظ بعبارات البذور بعيداً عن هاتفك. استخدم المحافظ الباردة للمقتنيات الجادة. قم بتثبيت التحديثات على الفور. وتذكر أن الراحة غالباً ما تتعارض مع الأمان - حماية عملاتك المشفرة تتطلب اتخاذ خطوات إضافية قد تبدو غير مريحة ولكنها يمكن أن تنقذك من خسارة كاملة.

قد يعجبك أيضاً

مشروع قانون أمريكي يسعى لتحويل الأمر التنفيذي الداعم للعملات الرقمية في خطط 401(k) إلى قانون

قام برنامج إعادة الشراء الخاص بـ ether.fi بشراء توكنات ETHFI بقيمة 7.5 مليون دولار تقريباً.