Wie nordkoreanische Hacker mit Deepfake-Zoom-Anrufen Krypto-Beute machen

Eine Bedrohungsgruppe mit Verbindung zu Nordkorea verbessert ihre Methoden für Social Engineering. Die Gruppe nutzt jetzt auch KI-basierte Täuschungen bei Hacks, die auf den Krypto-Bereich abzielen. Das zeigt ein neuer Bericht vom Mandiant-Team von Google.

Die Aktion zeigt, dass sich Hacker immer weiterentwickeln. Sie greifen vermehrt den Bereich der digitalen Vermögenswerte an wobei es im Jahr 2025 einen deutlichen Anstieg gab.

Gefälschtes Zoom-Gespräch löst Malware-Angriff auf Krypto-Firma aus

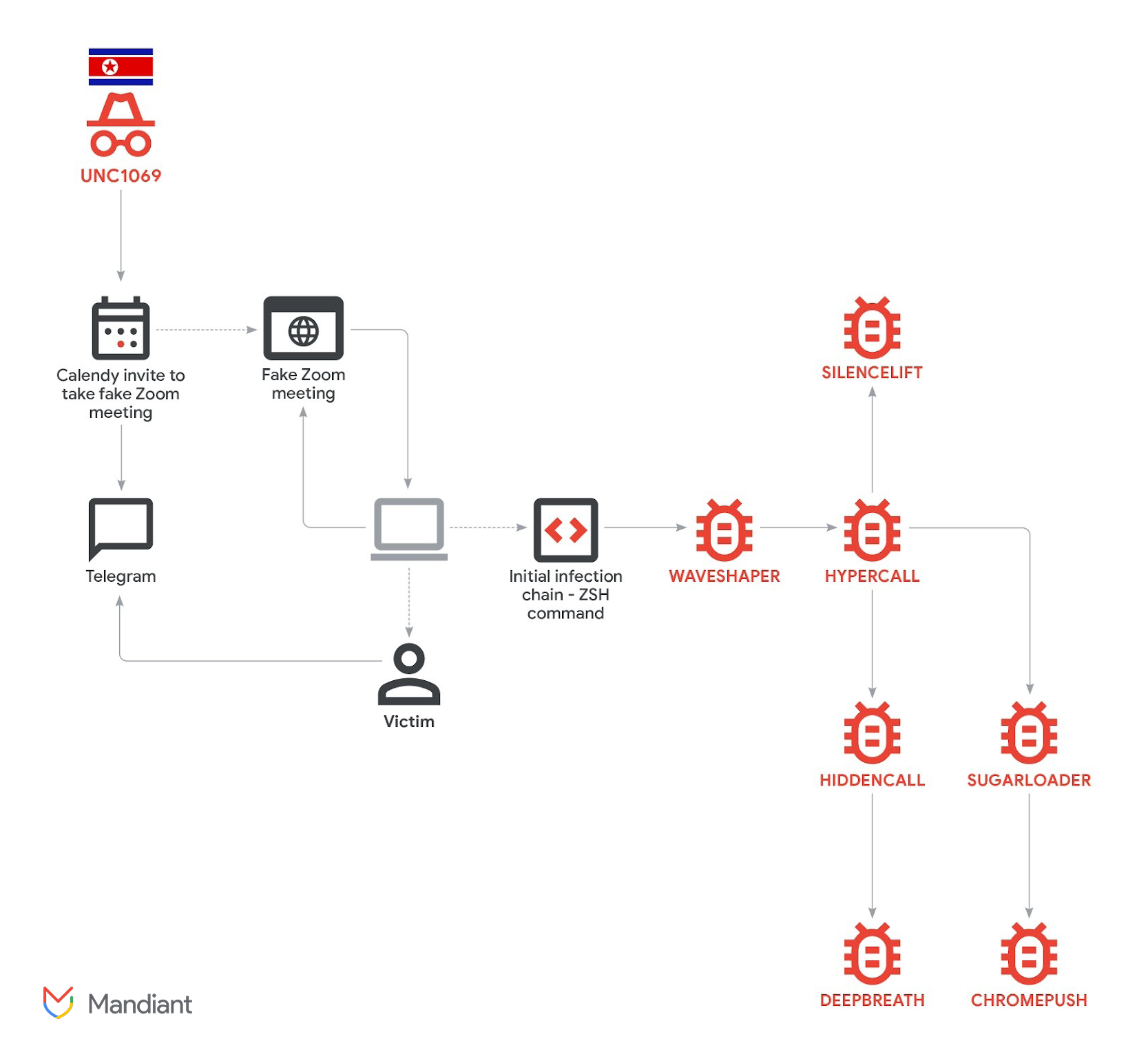

Im aktuellen Bericht beschreibt Mandiant die Untersuchung eines Angriffs auf eine FinTech-Firma aus dem Krypto-Bereich. Die Attacke wurde der Gruppe UNC1069 zugeordnet. Diese Bedrohungsgruppe ist finanziell motiviert, aktiv seit mindestens 2018 und mit Nordkorea verbunden.

Laut den Ermittlern begann der Angriff mit einem gehackten Telegram-Konto eines Managers aus der Krypto-Branche. Die Angreifer nutzten das gestohlene Profil, um Kontakt mit dem Opfer aufzunehmen. Nach und nach bauten sie Vertrauen auf und schickten dann eine Calendly-Einladung für ein Video-Meeting.

Der Link führte das Ziel auf eine gefälschte Zoom-Seite, die auf einer Infrastruktur der Angreifer lag. Während des Gesprächs sah das Opfer vermutlich ein Deepfake-Video eines angeblichen Geschäftsführers eines anderen Krypto-Unternehmens.

Die Angreifer erweckten den Eindruck, während des Meetings gäbe es Tonprobleme. Damit rechtfertigten sie den nächsten Schritt: Das Opfer sollte bestimmte Befehle zur Fehlerbehebung auf seinem Gerät ausführen.

Diese Befehle, angepasst für macOS und Windows, starteten heimlich die Infektionskette. So wurden mehrere Malware-Komponenten auf das Gerät geladen.

Ablauf eines Krypto-Angriffs: Von Social Engineering bis zum mehrstufigen Malware-Einsatz. Quelle: Google

Ablauf eines Krypto-Angriffs: Von Social Engineering bis zum mehrstufigen Malware-Einsatz. Quelle: Google

Mandiant identifizierte sieben verschiedene Malware-Typen, die während des Angriffs eingesetzt wurden. Die Werkzeuge sollten Keychain-Zugangsdaten stehlen, Browser-Cookies und Login-Daten auslesen, Telegram-Sitzungsdaten abgreifen und weitere sensible Dateien sammeln.

Laut den Ermittlern gab es zwei Ziele: Einerseits sollte ein möglicher Krypto-Diebstahl ermöglicht werden, andererseits die Sammlung von Daten für künftige Social-Engineering-Angriffe.

Die Untersuchung zeigte, dass viele Werkzeuge auf einem einzigen Gerät installiert wurden. Das deutet darauf hin, dass sehr gezielt möglichst viele Daten von einer Person gestohlen werden sollten.

Der Vorfall ist kein Einzelfall, sondern Teil eines größeren Musters. Im Dezember 2025 berichtete BeInCrypto, dass Akteure mit Verbindung zu Nordkorea mehr als 300 Mio. USD erbeuteten. Sie gaben sich in betrügerischen Zoom- und Microsoft-Teams-Meetings als vertraute Personen aus der Branche aus.

Noch auffälliger waren die Aktivitäten im gesamten Jahr. Insgesamt waren nordkoreanische Gruppen für 2,02 Mrd. USD an gestohlenen digitalen Assets im Jahr 2025 verantwortlich. Das sind 51 Prozent mehr als im Jahr davor.

Chainalysis zeigte außerdem, dass Scam-Gruppen, die auf der Chain mit KI-Diensten verbunden sind, deutlich effizienter arbeiten als Gruppen ohne solche Verbindungen. Das deutet laut Unternehmen darauf hin, dass KI bald zum Standardwerkzeug bei vielen Betrugsmaschen wird.

Weil KI-Tools immer leichter zugänglich und besser werden, ist das Erstellen glaubhafter Deepfakes heute einfacher denn je. In nächster Zeit wird sich zeigen, ob der Krypto-Bereich seine Sicherheitsmaßnahmen schnell genug anpassen kann, um diesen fortschrittlichen Bedrohungen zu begegnen.

Der Beitrag Wie nordkoreanische Hacker mit Deepfake-Zoom-Anrufen Krypto-Beute machen erschien zuerst auf BeInCrypto - Krypto News.

Das könnte Ihnen auch gefallen

Bruch erst nach Verhaftung: So lange dauerte die Trennung der Deutschen Bank von Epstein

Berlin Tag & Macht: Deutschland geht es wie meiner Model-Mappe