Prevención de fraudes 101: Cómo detectar y evitar riesgos comunes en cripto

1. Riesgos de mantener criptomonedas

1.1 Derechos de modificación del equipo del proyecto

- Capacidad de actualización: Si el contrato puede ser actualizado, el equipo puede alterar el código en cualquier momento, creando incertidumbre.

- Propiedad y gobernanza: Verifica si la propiedad ha sido renunciada o transferida a la comunidad.

- Timelock: Asegúrate de que cualquier cambio requiera un retraso (por ejemplo, al menos 24 horas), dando tiempo a la comunidad para responder.

- Seguridad del fondo de liquidez (LP): Confirma si el LP está bloqueado por tiempo, lo que impide retiros arbitrarios; verifica si los tokens LP han sido quemados o están en custodia de confianza.

1.2 Ataques de hackers

- Monitorea en tiempo real las direcciones principales del protocolo y el TVL usando paneles como DefiLlama, y configura alertas.

- Usa herramientas de IA para escanear los canales oficiales de Discord, Telegram o X (Twitter) del proyecto en busca de palabras clave como exploit, hack o issue.

- Revisa regularmente las direcciones que interactúan con tus contratos para asegurar que no haya actividad no autorizada.

- Divide los fondos en montos más pequeños y guárdalos en diferentes billeteras o plataformas para reducir el riesgo de una pérdida total.

- Guarda grandes cantidades en billeteras de hardware y evita mantener todos los activos a largo plazo en DEXs.

- Consulta los informes de auditoría de firmas externas de buena reputación (por ejemplo, Certik, SlowMist) y utiliza IA para ayudarte a interpretar los hallazgos clave y comprender mejor los riesgos y la seguridad de los contratos.

2. Ataques de phishing

2.1 Escenarios comunes de phishing

- Usa herramientas de IA basadas en modelos de lenguaje (LLM) para analizar el contenido del mensaje e identificar patrones diseñados para crear urgencia.

- Revisa el encabezado del correo electrónico para verificar los resultados de autenticación SPF/DKIM; una validación fallida es una señal de alerta clara.

- Usa herramientas impulsadas por IA para escanear los archivos adjuntos en busca de riesgos potenciales.

- Como usuario, evita hacer clic directamente en el contenido del correo y habilita códigos anti-phishing (como el código anti-phishing de MEXC) para verificar la autenticidad del correo electrónico.

- Usa herramientas de IA para analizar el código front-end de una página web en busca de hooks ofuscados o funciones de alto riesgo.

- Como usuario, prueba siempre con una billetera secundaria antes de usar tu billetera principal. Si autorizas accidentalmente tu billetera principal, revoca de inmediato los permisos y transfiere los activos a una nueva dirección.

- Reporta dominios maliciosos a Cloudflare o a las plataformas sociales relevantes para reducir el riesgo en toda la comunidad.

- Usa IA para comprobar si las funciones de los contratos contienen elementos de alto riesgo (por ejemplo, permisos de acuñación ilimitada).

- Como usuario, rechaza cualquier solicitud de depósitos por adelantado o tarifas de activación.

- Usa herramientas de solo lectura como DeBank para verificar la validez de los snapshots en lugar de probar directamente con tu billetera principal.

3. Estafas de inversión de alto rendimiento

- Cuidado con los reclamos tentadores. Trata cualquier proyecto de inversión que publicite “altos rendimientos garantizados” o “ganancias sin pérdidas” con escepticismo, y calcula cuidadosamente los rendimientos anualizados implícitos.

- Prueba pequeña y diversifica. Comienza siempre con inversiones de prueba pequeñas hasta que estén completamente verificadas. Evita comprometer grandes sumas o arriesgar todos los fondos en un solo proyecto. Diversifica en múltiples plataformas o activos para reducir la exposición al riesgo general.

- Usa herramientas inteligentes. Aprovecha las búsquedas en línea para verificar la credibilidad del proyecto y las opiniones de los usuarios. Los agregadores impulsados por IA también pueden ayudar a identificar señales de alerta temprana.

4. Riesgos de transferencias anormales y movimientos de alto valor

- Malware o aplicaciones falsas: Los usuarios pueden instalar sin saberlo software que contiene troyanos, hacer clic en enlaces maliciosos o ingresar su frase semilla en aplicaciones fraudulentas de billetera. En tales casos, las claves privadas pueden ser comprometidas en silencio, lo que permite a los atacantes monitorear la billetera y transferir activos significativos en el momento oportuno.

- Depósitos sospechosos de tokens: Los usuarios pueden recibir inesperadamente tokens de fuentes desconocidas. Esto suele ser lo que se conoce como un ataque de “token poisoning”, donde los estafadores envían tokens fraudulentos para atraer a los usuarios a interactuar con ellos. Intentar comerciar o vender estos tokens normalmente redirige al usuario a un sitio web de phishing que requiere autorizaciones maliciosas, lo que puede resultar en la pérdida total de los activos.

- Refuerza la seguridad de las claves privadas: Nunca almacenes ni ingreses claves privadas o frases semilla en entornos en línea. Usa billeteras de hardware o billeteras multifirma para asegurar que las claves privadas permanezcan aisladas en dispositivos físicos. Evita ingresar información sensible en aplicaciones o sitios web no verificados.

- Revoca permisos regularmente: Establece una rutina de revisar las aprobaciones de contratos de la billetera y revoca de inmediato las autorizaciones innecesarias o sospechosas para minimizar la exposición al riesgo a largo plazo.

- Maneja con cautela los tokens desconocidos: Si aparecen tokens sospechosos o de valor inusualmente alto en tu billetera, no intentes interactuar con ellos. Estos suelen ser tokens fraudulentos. La respuesta adecuada es ocultarlos o eliminar sus registros de la interfaz de la billetera.

- Aprovecha herramientas de seguridad impulsadas por IA: Utiliza herramientas de seguridad para billeteras desarrolladas por equipos de seguridad de buena reputación para escanear entornos de billetera y solicitudes de transacciones, ayudando a identificar y mitigar posibles riesgos.

5. Riesgos de seguridad de cuentas

- Habilita la autenticación multifactor: Asegura siempre las cuentas de exchange con Google Authenticator o llaves dinámicas basadas en hardware más fuertes. Evita depender únicamente de la verificación por SMS, que es vulnerable a secuestros.

- Evita la reutilización de contraseñas: Practica una buena higiene de contraseñas al no reutilizarlas en diferentes plataformas. Usa un gestor de contraseñas para generar y almacenar contraseñas fuertes y aleatorias.

- Restringe el acceso de inicio de sesión por IP: Vincula las cuentas a dispositivos de confianza y direcciones IP familiares, y deshabilita inicios de sesión desde IPs no reconocidas.

- Monitorea la actividad de la cuenta: Habilita alertas de inicio de sesión y notificaciones de cambios de dispositivo. Si se detecta actividad inusual, como inicios de sesión desde ubicaciones desconocidas o intentos fallidos de inicio de sesión repetidos, cambia tu contraseña de inmediato y contacta al exchange para congelar tu cuenta.

Conclusión

Artículos populares

Tokens BONE y LEASH Explicados: Tu Guía Completa del Ecosistema Shiba Inu

BONE (Bone ShibaSwap) es el token de utilidad y gobernanza de ShibaSwap, que permite votar en propuestas, recompensas de staking y participación en el ecosistema. LEASH (Doge Killer) es un token escas

¿Bitcoin es criptomoneda? Todo lo que los principiantes necesitan saber

Si has escuchado sobre el dinero digital y te has preguntado "¿Bitcoin es criptomoneda?", estás haciendo la pregunta correcta. Bitcoin y criptomoneda son términos que a menudo se usan juntos, pero com

¿Se Puede Hackear Bitcoin? Explicación de la Seguridad de Blockchain

La reputación de Bitcoin como dinero digital "inhackeable" se pone a prueba cada vez que el robo de criptomonedas llega a los titulares. Solo en 2024, más de 2.200 millones de dólares fueron robados d

El oro recupera los $5,000: Por qué falló el pánico de Warsh y los cuantitativos compraron

La barrera psicológica de $5,000/oz ha caído nuevamente. Pero esta vez, la recuperación cuenta una historia mucho más significativa que la ruptura inicial. Según los datos de mercado de MEXC, el Oro S

Noticias en tendencia

Ver más

Del Indec de Moreno al Indec de Milei: la lapidaria advertencia que hace la primera desplazada

Por diferencias sobre el índice de inflación, en enero de 2007, los Kirchner desplazaron a Graciela Bevacqua del Indec

Herramientas para superar la sobreestimulación digital: ¿qué es el ‘popcorn brain’ y por qué debería preocupar?

A largo plazo, el multitasking puede afectar nuestra atención

El régimen iraní detuvo a un nuevo activista por un manifiesto crítico contra la represión de las protestas

Los disturbios y protestas en Teherán, Irán, el 9 de enero del 2026 (AP)

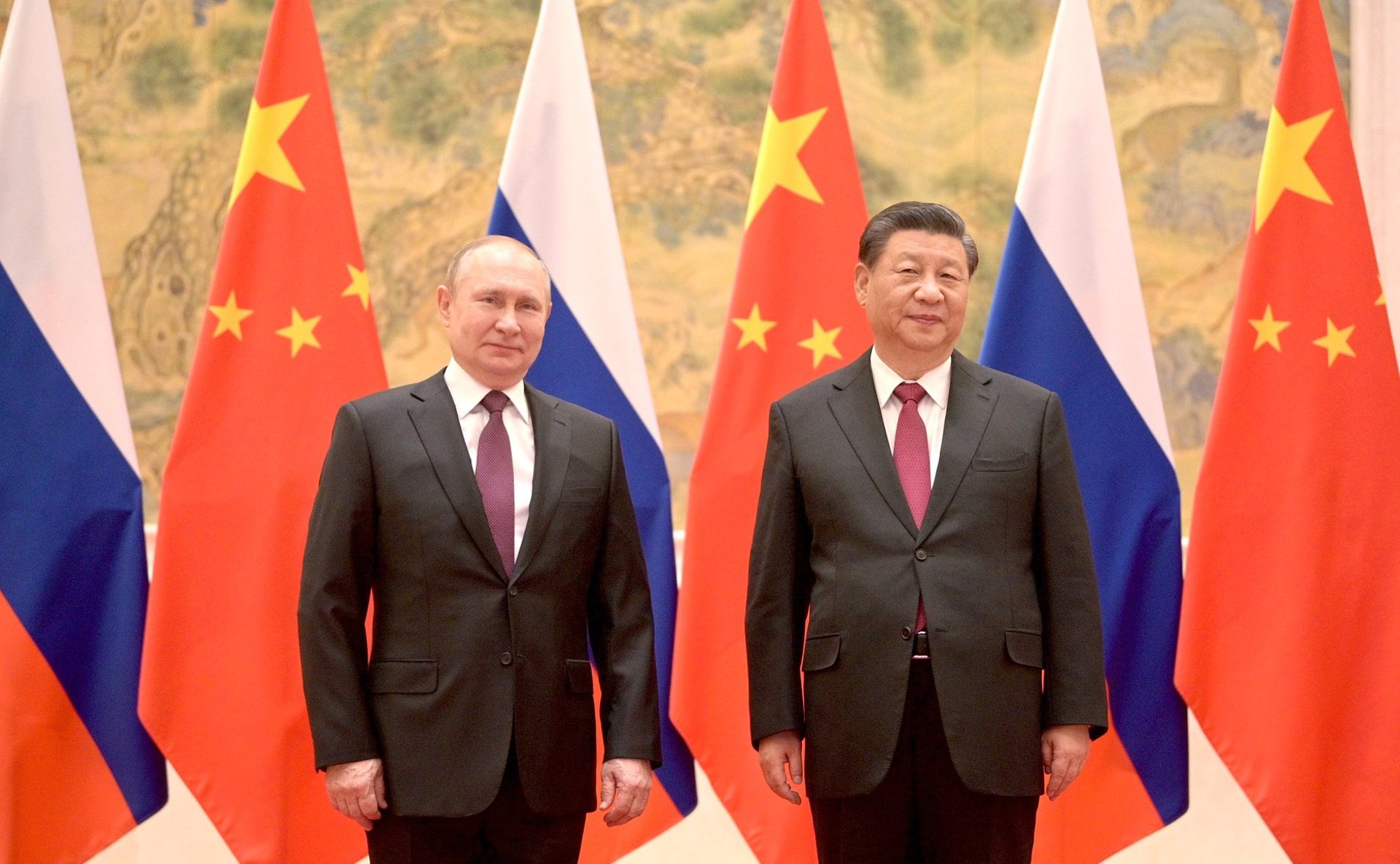

A pesar de una “amistad sin límites”, Ucrania reveló que las inversiones de China en Rusia se estancaron desde el inicio de la guerra

04/02/2022 El presidente chino, Xi Jinping (d), y el ruso, Vladimir Putin (i), durante un encuentro en febrero de 2022 POLITICA INTERNACIONAL -/Kremlin/dpa

Artículos relacionados

Protegiendo el crecimiento de la industria en medio de las tendencias de cumplimiento cripto

A medida que las criptomonedas se integran cada vez más con el sistema financiero tradicional, los principales activos digitales están evolucionando más allá de ser vehículos de inversión para convert

Equilibrio entre seguridad y precisión: la lógica dinámica de los sistemas de control de riesgos

A medida que los mercados de criptomonedas evolucionan, también lo hacen las tácticas empleadas por estafadores y manipuladores del mercado. Para proteger a los usuarios y preservar la integridad del

Construyendo una fortaleza de seguridad: cómo MEXC logra una protección total, desde la prevención de riesgos hasta las salvaguardas en el trading

El mercado cripto está plagado de intentos de hackeo y formas de fraude cada vez más sofisticadas. Un solo momento de distracción puede provocar pérdidas significativas. En este entorno, tanto los exc

¡Siete años de excelencia! El 7º aniversario de MEXC: Revelando 5 ventajas clave del trading de futuros

A medida que el mercado de criptomonedas continúa su rápido desarrollo, el trading de futuros se ha convertido en una herramienta esencial para muchos traders debido a su eficiencia y flexibilidad. Co