Nuevo ataque en Android 'Pixnapping' amenaza la seguridad de las billeteras cripto

El ataque, denominado Pixnapping, funciona leyendo lo que se muestra en tu pantalla —píxel por píxel— sin necesitar ningún permiso especial.

Cómo funciona el ataque

Pixnapping explota debilidades en cómo Android muestra información en tu pantalla. Un equipo de investigación de UC Berkeley, Carnegie Mellon y otras universidades descubrió que las aplicaciones maliciosas pueden reconstruir datos sensibles midiendo pequeñas diferencias de tiempo en cómo se renderizan los píxeles.

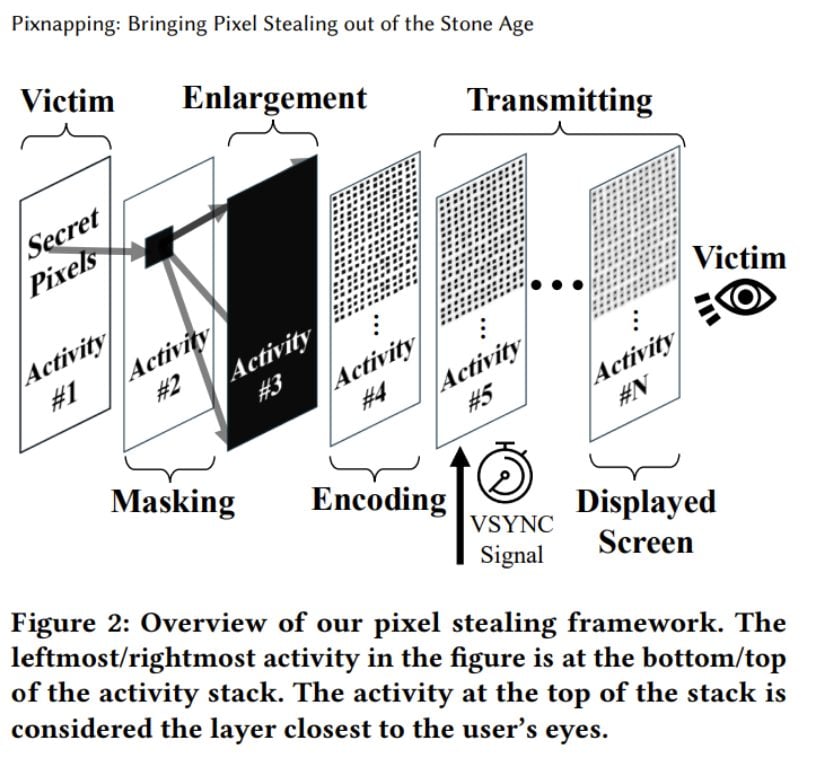

El ataque ocurre en tres pasos. Primero, una aplicación maliciosa activa otra aplicación (como Google Authenticator) para mostrar información sensible. Segundo, superpone ventanas semitransparentes y utiliza la API de desenfoque de Android para manipular píxeles individuales. Tercero, mide los tiempos de renderizado a través de una debilidad de hardware llamada GPU.zip para robar valores de píxeles uno a la vez.

Fuente: pixnapping.com

Piensa en ello como tomar una captura de pantalla, pero en lugar de capturar toda la pantalla a la vez, el atacante reconstruye la imagen píxel por píxel midiendo cuánto tarda cada uno en dibujarse. La aplicación maliciosa no necesita permisos de grabación de pantalla o acceso a notificaciones—simplemente explota características estándar de Android que la mayoría de las aplicaciones pueden usar.

Resultados de pruebas en el mundo real

Los investigadores probaron Pixnapping en cinco dispositivos: Google Pixel 6, 7, 8 y 9, además del Samsung Galaxy S25. Todos ejecutaban versiones de Android del 13 al 16. Los resultados fueron preocupantes para los propietarios de Pixel. En dispositivos Pixel, el ataque recuperó con éxito códigos 2FA completos de seis dígitos en el 73% de los intentos en Pixel 6, 53% en Pixel 7 y 9, y 29% en Pixel 8. Los tiempos de recuperación oscilaron entre 14 y 26 segundos—bien dentro de la ventana de 30 segundos en que la mayoría de los códigos de autenticación permanecen válidos.

Curiosamente, el Samsung Galaxy S25 demostró ser más resistente. Los investigadores no pudieron recuperar códigos en 30 segundos en este dispositivo debido al ruido en su hardware gráfico. El equipo demostró el robo exitoso de datos de aplicaciones populares incluyendo Google Authenticator, Signal, Venmo, Gmail y Google Maps. Cualquier información visible en pantalla se vuelve vulnerable, desde mensajes privados hasta datos de ubicación.

Amenaza crítica para billeteras cripto

Para los poseedores de criptomonedas, esta vulnerabilidad representa un riesgo importante. Las frases de recuperación de billeteras—las 12 o 24 palabras que otorgan acceso completo a tu cripto—son especialmente vulnerables porque los usuarios típicamente las dejan mostradas mientras las escriben para hacer una copia de seguridad.

Aunque robar una frase completa de 12 palabras toma más tiempo que capturar un código 2FA, el ataque sigue siendo efectivo si la frase permanece visible. Una vez que los atacantes tienen tu frase de recuperación, controlan toda tu billetera. Ninguna contraseña adicional o medida de seguridad puede evitar que vacíen tus fondos.

Las cold wallet siguen siendo la opción más segura porque nunca muestran frases de recuperación en dispositivos conectados a internet. Las claves privadas permanecen aisladas en el dispositivo de hardware, firmando transacciones sin exponer información sensible a tu teléfono o computadora.

Estado actual del parche

Google conoció Pixnapping en febrero de 2025 y le asignó CVE-2025-48561, calificándolo de alta gravedad. La compañía lanzó una solución parcial en septiembre de 2025 limitando cuántas veces las aplicaciones pueden usar efectos de desenfoque—un componente clave del ataque.

Sin embargo, los investigadores encontraron una solución alternativa que evita el primer parche de Google. Google confirmó que lanzará otra actualización en el boletín de seguridad de diciembre de 2025 para abordar las vulnerabilidades restantes.

La buena noticia: Google no reporta evidencia de ataques reales usando Pixnapping. Sus sistemas de seguridad de Play Store no han detectado aplicaciones maliciosas que exploten esta vulnerabilidad. Pero el ataque sigue siendo posible en dispositivos sin parche.

Los dispositivos Samsung también recibieron el parche de septiembre. Los investigadores notificaron a Samsung que el parche inicial de Google era insuficiente para proteger los dispositivos Samsung del ataque original. Ambas compañías continúan coordinando protecciones adicionales.

Protegiendo tus activos

Aún no existe una mitigación especial para que las aplicaciones individuales se defiendan contra Pixnapping. Las soluciones deben venir de Google y Samsung a nivel de sistema. Mientras tanto, varios pasos pueden reducir tu riesgo:

Instala actualizaciones de seguridad inmediatamente cuando lleguen. El parche de diciembre debería mejorar significativamente la protección para dispositivos compatibles.

Descarga aplicaciones solo de Google Play Store, evitando archivos APK desconocidos de sitios web o terceros. Revisa qué permisos solicitan tus aplicaciones—aunque Pixnapping no necesita permisos especiales, limitar el acceso de las aplicaciones mejora la seguridad general.

Nunca muestres frases de recuperación de billeteras cripto en ningún dispositivo conectado a internet si es posible. Escríbelas en papel inmediatamente en lugar de dejarlas en pantalla. Mejor aún, usa una cold wallet para almacenar cantidades significativas de criptomonedas.

Considera el panorama de seguridad más amplio. Este año ha visto importantes robos de cripto, con miles de millones perdidos en varios ataques. La seguridad móvil representa solo una vulnerabilidad entre muchas.

El panorama general

Pixnapping revela debilidades fundamentales en cómo Android maneja la superposición de ventanas y el renderizado gráfico. El ataque explota la compresión de datos en GPUs Mali utilizadas por teléfonos Pixel—la compresión crea variaciones de tiempo que filtran información sobre valores de píxeles.

Otros fabricantes de teléfonos Android probablemente enfrentan riesgos similares ya que los mecanismos necesarios existen en todo el ecosistema Android. El equipo de investigación aún no ha probado todas las marcas, pero las APIs centrales que permiten el ataque son características estándar de Android.

La vulnerabilidad de hardware GPU.zip subyacente permanece sin parche. Ningún fabricante de GPU se ha comprometido a solucionar la fuga de tiempo de compresión que hace posible Pixnapping.

Los investigadores publicarán su código de prueba de concepto en GitHub una vez que los parches estén ampliamente disponibles.

Conclusión

Pixnapping demuestra que incluso las aplicaciones sin permisos sospechosos pueden representar amenazas serias. Para los usuarios de cripto, el mensaje es claro: mantén las frases de recuperación fuera de tu teléfono. Usa cold wallet para tenencias importantes. Instala actualizaciones rápidamente. Y recuerda que la comodidad a menudo entra en conflicto con la seguridad—proteger tu cripto requiere tomar pasos adicionales que pueden parecer inconvenientes pero podrían salvarte de una pérdida total.

También te puede interesar

Proyecto de ley de EE. UU. busca convertir en ley una orden ejecutiva favorable a las criptomonedas para planes 401(k)

Caída de 'cisne negro' de $610M sacude a XRP – ¿Pueden recuperarse los alcistas?