新型 Android 攻擊「Pixnapping」威脅加密錢包安全

這種名為 Pixnapping 的攻擊通過逐像素讀取螢幕顯示內容運作—無需任何特殊權限。

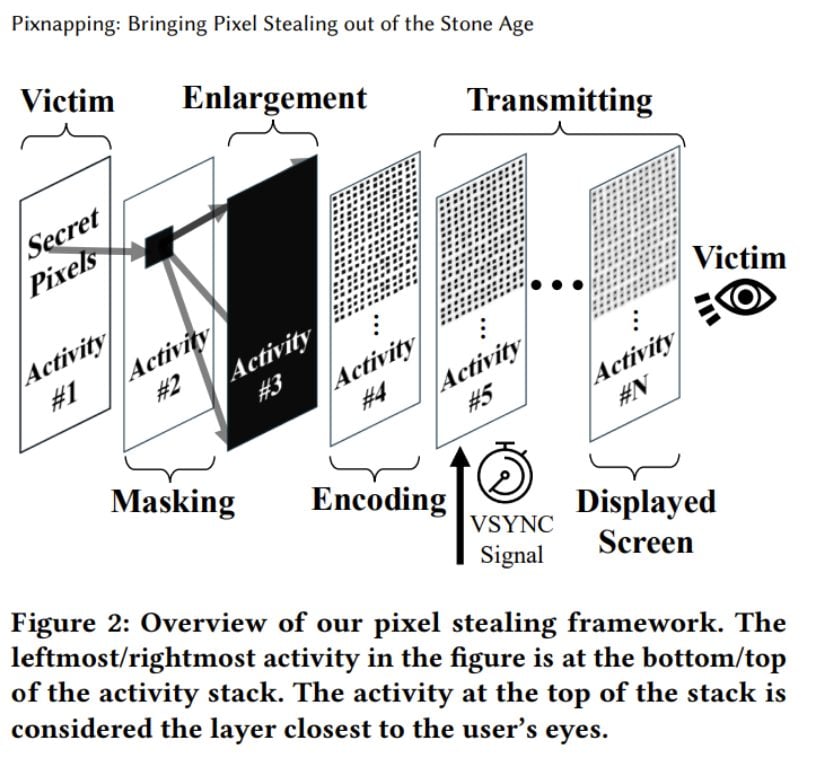

攻擊如何運作

Pixnapping 利用 Android 顯示螢幕信息的弱點。來自加州大學伯克利分校、卡內基梅隆大學和其他大學的研究團隊發現,惡意應用程式可以通過測量像素渲染的微小時間差來重建敏感數據。

攻擊分三個步驟進行。首先,惡意應用程式觸發另一個應用程式(如 Google Authenticator)顯示敏感信息。其次,它覆蓋半透明視窗並使用 Android 的模糊 API 來操控個別像素。第三,它通過一個名為 GPU.zip 的硬件弱點來測量渲染時間,從而一次竊取一個像素值。

來源:pixnapping.com

可以將其想像成截圖,但攻擊者不是一次捕獲整個螢幕,而是通過測量每個像素繪製所需的時間來逐像素重建圖像。惡意應用程式不需要螢幕錄製權限或通知訪問權限—它只是利用大多數應用程式可以使用的標準 Android 功能。

實際測試結果

研究人員在五台設備上測試了 Pixnapping:Google Pixel 6、7、8 和 9,以及 Samsung Galaxy S25。所有設備運行 Android 13 至 16 版本。結果對 Pixel 用戶令人擔憂。在 Pixel 設備上,攻擊成功恢復完整六位數 2FA 代碼的比例為:Pixel 6 上 73%,Pixel 7 和 9 上 53%,Pixel 8 上 29%。恢復時間範圍為 14 到 26 秒—遠低於大多數驗證碼 30 秒的有效窗口。

有趣的是,Samsung Galaxy S25 證明了更強的抵抗力。由於其圖形硬件中的噪音,研究人員無法在 30 秒內在此設備上恢復代碼。團隊展示了從流行應用程式成功竊取數據,包括 Google Authenticator、Signal、Venmo、Gmail 和 Google Maps。任何在螢幕上可見的信息都變得脆弱,從私人訊息到位置數據。

對加密錢包的嚴重威脅

對於加密貨幣持有者,這一漏洞構成重大風險。錢包助記詞—那些授予完全訪問您加密貨幣的 12 或 24 個單詞—特別容易受到攻擊,因為用戶通常在記錄備份時將其顯示在螢幕上。

雖然竊取完整的 12 個單詞短語比獲取 2FA 代碼需要更長時間,但如果短語保持可見,攻擊仍然有效。一旦攻擊者獲得您的助記詞,他們就能控制您的整個錢包。沒有任何額外的密碼或安全措施能阻止他們耗盡您的資金。

硬件錢包仍然是最安全的選擇,因為它們從不在連接互聯網的設備上顯示助記詞。私鑰保持隔離在硬件設備中,簽署交易而不向您的手機或電腦暴露敏感信息。

當前修補狀態

Google 在 2025 年 2 月了解到 Pixnapping,並將其分配為 CVE-2025-48561,評級為高嚴重性。該公司在 2025 年 9 月發布了部分修復,限制應用程式可以使用模糊效果的次數—這是攻擊的關鍵組成部分。

然而,研究人員發現了一種繞過 Google 首次修補的方法。Google 確認將在 2025 年 12 月的安全公告中發布另一個更新,以解決剩餘的漏洞。

好消息是:Google 報告沒有發現使用 Pixnapping 的實際攻擊證據。他們的 Play Store 安全系統尚未檢測到利用此漏洞的惡意應用程式。但攻擊在未修補的設備上仍然可能發生。

Samsung 設備也收到了 9 月的修補程式。研究人員通知 Samsung,Google 的初始修補對保護 Samsung 設備免受原始攻擊是不足的。兩家公司繼續協調額外的保護措施。

保護您的資產

目前還沒有特殊的緩解措施讓個別應用程式防禦 Pixnapping。修復必須來自 Google 和 Samsung 的系統層面。同時,幾個步驟可以降低您的風險:

安全更新一到就立即安裝。12 月的修補程式應該會顯著提高兼容設備的保護。

只從 Google Play Store 下載應用程式,避免來自網站或第三方的未知 APK 文件。檢查您的應用程式請求的權限—雖然 Pixnapping 不需要特殊權限,但限制應用程式訪問仍然可以提高整體安全性。

如果可能,切勿在任何連接互聯網的設備上顯示加密錢包助記詞。立即將它們寫在紙上,而不是留在螢幕上。更好的是,使用硬件錢包來存儲大量加密貨幣持有量。

考慮更廣泛的安全形勢。今年已經看到重大的加密貨幣盜竊,各種攻擊導致數十億美元損失。移動安全只是眾多漏洞中的一個。

更大的圖景

Pixnapping 揭示了 Android 處理窗口分層和圖形渲染的根本弱點。攻擊利用 Pixel 手機使用的 Mali GPU 中的數據壓縮—壓縮創建了洩漏像素值信息的時間變化。

其他 Android 手機製造商可能面臨類似風險,因為必要的機制存在於整個 Android 生態系統中。研究團隊尚未測試所有品牌,但啟用攻擊的核心 API 是標準 Android 功能。

底層 GPU.zip 硬件漏洞仍未修補。沒有 GPU 製造商承諾修復使 Pixnapping 成為可能的壓縮時間洩漏。

一旦修補程式廣泛可用,研究人員將在 GitHub 上發布他們的概念驗證代碼。

結論

Pixnapping 證明,即使沒有可疑權限的應用程式也可能構成嚴重威脅。對於加密貨幣用戶,信息很明確:讓助記詞遠離您的手機。對於重要持有量使用硬件錢包。及時安裝更新。並記住,便利性常常與安全性衝突—保護您的加密貨幣需要採取額外步驟,這些步驟可能感覺不便,但可能會讓您免於全部損失。

您可能也會喜歡

美國法案尋求將加密貨幣友好的 401(K) 行政命令轉為法律

Ether.fi 回購計劃已購買了價值約 $7.5 million 的 ETHFI 代幣。