北韓駭客在新的「EtherHiding」活動中將區塊鏈武器化

北韓正出現一種新型網絡威脅,其國家支持的駭客正在嘗試將惡意代碼直接嵌入區塊鏈網絡中。

Google 的威脅情報小組(GTIG)於 10 月 17 日報告稱,這種名為 EtherHiding 的技術,標誌著駭客在去中心化系統中隱藏、分發和控制惡意軟件方式的新演變。

什麼是 EtherHiding?

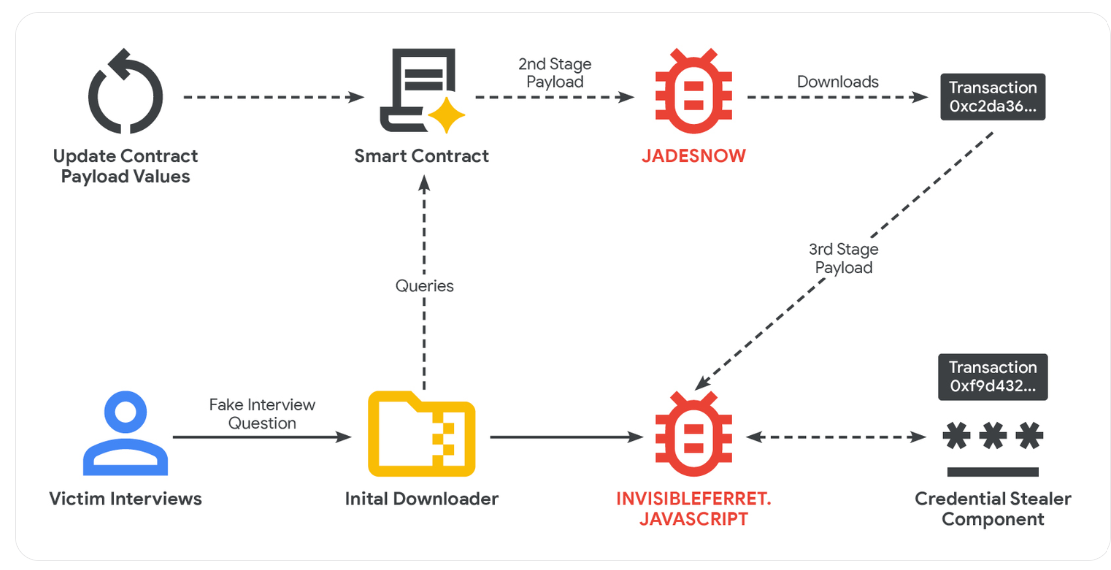

GTIG 解釋說,EtherHiding 允許攻擊者通過利用智能合約和公共區塊鏈(如 Ethereum 和 BNB Smart Chain)來存儲惡意負載,從而將其武器化。

一旦代碼上傳到這些去中心化賬本,由於其不可變性,移除或阻止它幾乎是不可能的。

在實踐中,駭客會入侵合法的 WordPress 網站,通常是通過利用未修補的漏洞或被盜的憑證。

獲取訪問權限後,他們會在網站代碼中插入幾行 JavaScript—被稱為「加載器」。當訪問者打開受感染的頁面時,加載器會悄悄地連接到區塊鏈並從遠程服務器檢索惡意軟件。

BNB Chain 和 Ethereum 上的 EtherHiding。來源:Google 威脅情報小組

BNB Chain 和 Ethereum 上的 EtherHiding。來源:Google 威脅情報小組

GTIG 指出,這種攻擊通常不會留下可見的交易痕跡,且幾乎不需要費用,因為它發生在鏈下。這本質上允許攻擊者不被發現地操作。

值得注意的是,GTIG 將 EtherHiding 的首次出現追溯到 2023 年 9 月,當時它出現在一個名為 CLEARFAKE 的活動中,該活動通過假冒的瀏覽器更新提示欺騙用戶。

如何防止攻擊

網絡安全研究人員表示,這一策略標誌著北韓數字戰略的轉變,從單純竊取加密貨幣到利用區塊鏈本身作為隱形武器。

Citizen Lab 的高級研究員 John Scott-Railton 將 EtherHiding 描述為「早期階段實驗」。他警告說,將其與 AI 驅動的自動化結合可能使未來的攻擊更難被檢測。

考慮到北韓攻擊者的高度多產,這種新的攻擊載體可能對加密貨幣行業產生嚴重影響。

TRM Labs 的數據顯示,與北韓有關聯的組織僅在今年就已經竊取了超過 15 億美元的加密資產。調查人員認為,這些資金幫助資助平壤的軍事計劃和規避國際制裁的努力。

鑑於此,GTIG 建議加密貨幣用戶通過阻止可疑下載和限制未授權的網頁腳本來降低風險。該小組還敦促安全研究人員識別和標記嵌入區塊鏈網絡中的惡意代碼。

您可能也會喜歡

Bitcoin 新聞:鯨魚正在買入下跌行情,而散戶交易者則恐慌

內幕消息:螞蟻集團、京東等暫停在香港發行穩定幣的計劃