1) Lit Protocol kombiniert Threshold MPC und TEE-Technologien, um dezentrales und programmierbares Schlüsselmanagement bereitzustellen – und schließt damit eine entscheidende Lücke im Web3-Infrastruktur-Stack.

2) Die Funktion Lit Actions ermöglicht es Entwicklern, komplexe Business-Logik in den Signaturprozess einzubetten. Dadurch werden bedingte Ausführungen sowie WASM-Unterstützung möglich, was eine beispiellose Flexibilität für automatisierte Transaktionen bietet.

3) Der Token LITKEY sichert das Netzwerk durch Staking, deckt Servicegebühren ab und erleichtert die Protokoll-Governance – und schafft so ein selbsterhaltendes Wirtschaftssystem.

4) Das Vincent-Framework bietet feingranulare Berechtigungskontrollen für KI-Agenten und löst die Vertrauensproblematik beim sicheren Management von Benutzervermögen.

5) Das Ökosystem des Lit Protocol erstreckt sich bereits über mehrere Bereiche, darunter Cross-Chain-Interoperabilität, Datensouveränität der Benutzer und DeFi. Es verwaltet über 154 Millionen USD an Vermögenswerten und unterstützt mehr als 1.4 Millionen Wallets.

Als dezentrales Schlüsselmanagement-Netzwerk schließt Lit Protocol nicht nur eine entscheidende Lücke im Web3-Technologie-Stack, sondern befähigt Entwickler auch mit programmierbaren Signatur- und Verschlüsselungsfunktionen. Indem das Schlüsselmanagement in ein programmierbares Rechenelement transformiert wird, definiert Lit Protocol neu, wie wir über digitale Vermögenssicherheit, Datenschutz und Cross-Chain-Interoperabilität denken.

Lit Protocol ist ein dezentrales Schlüsselmanagement-Netzwerk, das programmierbare Signatur- und Verschlüsselungsfunktionen bereitstellt. Es ermöglicht Entwicklern, sichere dezentrale Anwendungen zu entwickeln, die digitale Vermögenswerte, private Daten und Benutzerrechte plattformübergreifend nahtlos verwalten können.

Die Threshold-Kryptografie-Architektur von Lit stellt sicher, dass Schlüssel nachweislich sicher bleiben. Auf Hardware-Ebene setzt das Protokoll physische Isolierung und kryptografischen Schutz durch, während Schlüsselanteile über das dezentrale Netzwerk verteilt und gespeichert werden. Damit ist es erstmals möglich, universelle Accounts programmatisch zu steuern, ohne sich auf einen zentralisierten Verwahrer verlassen zu müssen. Über das Lit SDK können Entwickler Datenverschlüsselung einfach implementieren, Web3-Accounts erstellen und verwalten, digitale Signaturen erzeugen, Blockchain-Transaktionen ausführen und praktisch jede Aufgabe im Bereich Signaturen oder Verschlüsselung durchführen.

Diese Funktionen befähigen Entwickler, manipulationssichere, interoperable Anwendungen, Agenten und Protokolle zu entwickeln, die den Benutzern volle Kontrolle geben. Bestehende Anwendungsfälle im Lit-Ökosystem umfassen bereits KI-gesteuerte Agenten, Cross-Chain-DeFi-Lösungen, universelle Solver, benutzereigene Private Accounts und dezentrale Datenmarktplätze.

LITKEY ist der native Token des Lit Protocol. Laut offizieller Dokumentation erfüllt LITKEY gleichzeitig mehrere Rollen: Er fungiert als Arbeitstoken, als Zahlungstoken und als Governance-Token. Damit sichert er das Netzwerk von Lit Protocol, bezahlt für Netzwerkdienste und ermöglicht den Inhabern, an der On-Chain-Governance teilzunehmen, die die Zukunft des Netzwerks gestaltet.

LITKEY wird vor dem Start des Lit v1 Mainnet, bekannt als Naga, eingeführt. In der Anfangsphase wird der Token über einen Airdrop an qualifizierte Teilnehmer verteilt, darunter Early Adopters, Ökosystem-Builder, Testnet-Node-Betreiber und andere Community-Mitglieder. Der Airdrop legt besonderen Wert auf die Belohnung von Ökosystem-Beiträgen, mit zusätzlichen Zuteilungen für Benutzer, die an The Ciphernaut’s Path teilnehmen – einer Serie von Missionen, die dazu dient, das Lit-Protokoll-Ökosystem zu erkunden und sich aktiv einzubringen.

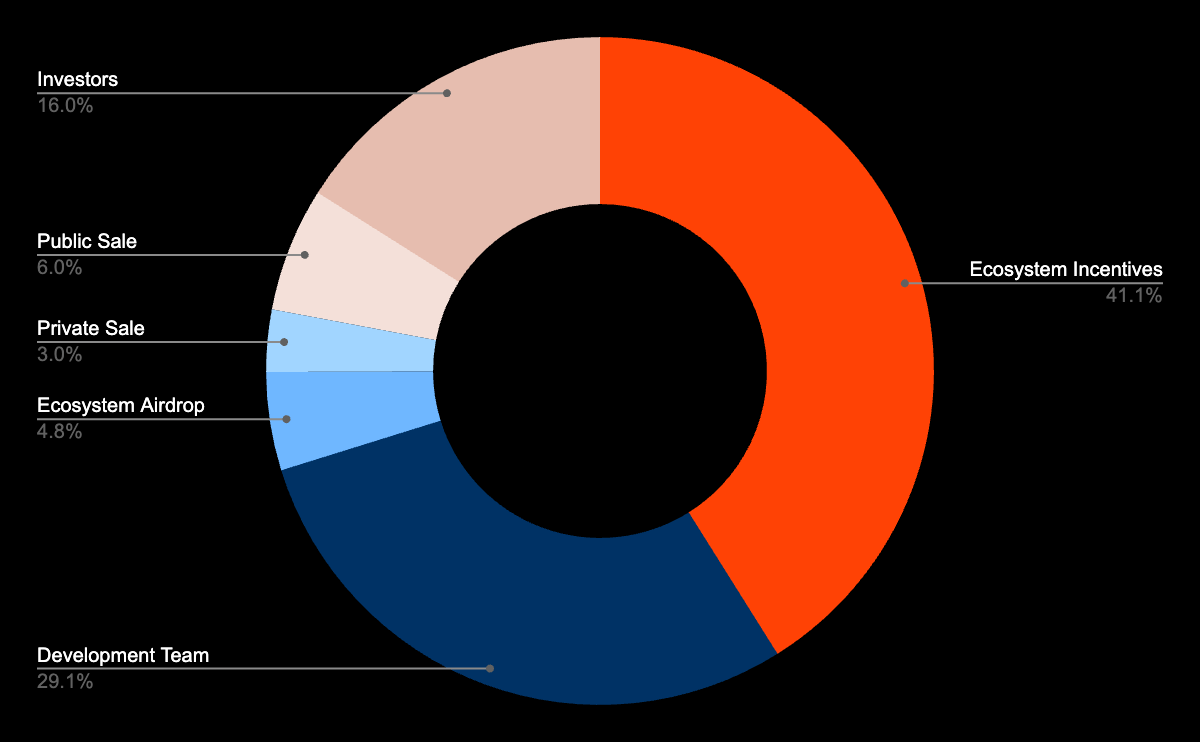

Kategorie der Zuteilung | Beschreibung | Lock-up/Vesting-Mechanismus |

Investoren | Token, die an Investoren von Lit vergeben werden | 1 Jahr nach TGE gesperrt, anschließend lineares Vesting über 4 Jahre |

Team | Token, die für das Entwicklungsteam von Lit Protocol reserviert sind | 1 Jahr nach TGE gesperrt, anschließend lineares Vesting über 4 Jahre |

Ökosystem-Airdrop | Token, die an Ökosystem-Builder, Testnet-Node-Betreiber, Integrationspartner und Aufgabenteilnehmer verteilt werden | – |

Öffentlicher und privater Verkauf | Token, die für den öffentlichen Verkauf und Community-Verkauf vorgesehen sind | – |

Ökosystem-Incentives | Token für Grants, Node-Belohnungen und -Anreize, Programme zum Wachstum des Ökosystems und fortlaufende Protokoll-Entwicklung | – |

1) Arbeitstoken: Absicherung des Netzwerks und Anreize für Dienstleister

Die Hauptrolle von LITKEY besteht darin, als Arbeitstoken zu fungieren, das sowohl der Sicherung des Netzwerks dient als auch die Teilnehmer des Protokolls entlohnt.

Staking-Mechanismus:

Node-Betreiber müssen LITKEY staken, um am Lit-Netzwerk teilnehmen zu können.

Staking stellt ein ökonomisches Commitment dar und signalisiert die Zuverlässigkeit sowie die langfristige Unterstützung der Netzwerksicherheit durch den Betreiber.

Dadurch wird sichergestellt, dass Betreiber motiviert bleiben, Betriebszeiten einzuhalten, kryptografische Aufgaben korrekt auszuführen und die Protokollregeln zu befolgen.

Belohnungsverteilung:

LITKEY dient der Vergütung von Node-Betreibern, die die Kernsoftware des Lit Protocol ausführen.

Betreiber verdienen Belohnungen für die Durchführung von Signatur-, Verschlüsselungs- und Berechnungsaufgaben.

Die Token-Belohnungen werden basierend auf dem relativen Beitrag jedes Betreibers zum Netzwerk verteilt.

2) Zahlungstoken: Abdeckung der Netzwerk-Servicegebühren

LITKEY fungiert außerdem als Zahlungstoken für Dienstleistungen, ähnlich wie „Gas“, und ermöglicht sowohl On-Chain- als auch Off-Chain-Operationen innerhalb des Lit-Ökosystems.

Anwendungsfälle:

Bezahlung von Netzwerkdiensten wie Signatur-, Verschlüsselungs- und Rechenoperationen

Ermöglicht es Benutzern und Anwendungen, pro Vorgang zu bezahlen, wodurch eine effiziente Ressourcennutzung gewährleistet wird

Dient als nativer Token für die Blockchain-Komponenten von Lit Protocol und ermöglicht On-Chain-Aktivitäten wie die Generierung neuer Schlüsselpaaren oder Staking

3) Protokoll-Governance

Als Governance-Token des Lit-Protokoll-Ökosystems ermöglicht LITKEY den Inhabern, die Entwicklung des Protokolls durch dezentrale On-Chain-Governance mitzugestalten.

Governance-Befugnisse:

Token-Inhaber spielen eine zentrale Rolle bei der Auswahl von Netzwerkbetreibern

Sie können Partnerschaften, Integrationen und Netzwerk-Erweiterungsinitiativen beeinflussen, die das Wachstum des Ökosystems fördern

Die Governance-Mechanismen werden sich mit der Reifung des Protokolls weiterentwickeln

Im Zentrum der Technologie des Lit Protocol steht Threshold Multi-Party Computation (Threshold MPC). Diese fortschrittliche kryptografische Technik stellt sicher, dass ein privater Schlüssel niemals vollständig auf einem einzelnen Node existiert. Stattdessen wird der Schlüssel in mehrere Fragmente (Key Shares) aufgeteilt, die über verschiedene Nodes im Netzwerk verteilt werden. Eine Signatur- oder Entschlüsselungsoperation kann nur dann ausgeführt werden, wenn eine vordefinierte Anzahl von Nodes einen Konsens erreicht.

Dieses Design bietet ein bahnbrechendes Sicherheitsniveau: Selbst wenn ein Teil der Nodes kompromittiert wird, kann ein Angreifer den vollständigen privaten Schlüssel nicht rekonstruieren. Ebenso wichtig ist, dass der gesamte Prozess transparent und überprüfbar ist – was den Benutzern die Sicherheit gibt, dass ihre Schlüssel jederzeit geschützt bleiben.

Um die Sicherheit weiter zu erhöhen, kombiniert Lit Protocol die Trusted Execution Environment (TEE)-Technologie in innovativer Weise mit MPC. Jeder Node im Netzwerk arbeitet innerhalb eines TEE, das hardwarebasierte Isolierung und kryptografischen Schutz gewährleistet. Selbst wenn das Betriebssystem eines Nodes vollständig kompromittiert wird, bleiben die im TEE verarbeiteten Berechnungen und Daten sicher.

Diese „Defense-in-Depth“-Strategie bedeutet, dass ein Angreifer mehrere unabhängige Sicherheitsschichten gleichzeitig umgehen müsste, um das System zu gefährden – ein Szenario, das unter realen Bedingungen praktisch unmöglich ist.

Mit zunehmender Netzwerkauslastung stoßen traditionelle MPC-Systeme häufig auf Leistungsengpässe. Lit Protocol begegnet dieser Herausforderung mit der Einführung von Shadow Splicing – einer neuartigen Technik, die nahezu lineare Skalierbarkeit bei gleichzeitiger Aufrechterhaltung der Sicherheit ermöglicht. Wenn die Nachfrage steigt, kann das Netzwerk in Echtzeit horizontal skalieren, ohne dabei Kompromisse bei Sicherheit oder Performance einzugehen.

Lit Actions ist eine der innovativsten Funktionen des Lit Protocol. Sie ermöglicht es Entwicklern, komplexe Business-Logik direkt in den Signaturprozess einzubetten. In diesem Modell ist ein Schlüssel nicht mehr nur ein einfaches „Ein/Aus“-Signal, sondern ein intelligenter Ausführer, der Entscheidungen basierend auf vordefinierten Bedingungen treffen kann.

Beispiel: Ein Entwickler kann eine Lit Action entwerfen, die eine Signatur nur dann ausführt, wenn sie innerhalb eines bestimmten Zeitfensters erfolgt, in einen bestimmten Transaktionsbetrag fällt oder definierte On-Chain-Bedingungen erfüllt sind.

Diese Fähigkeit eröffnet eine beispiellose Flexibilität für Anwendungsfälle wie automatisierten Handel, bedingte Zahlungen und Multi-Signature-Wallets. Lit Actions unterstützt bereits WebAssembly (WASM), was bedeutet, dass Entwickler komplexe Logik in jeder Programmiersprache schreiben können, die dann sicher im dezentralen Netzwerk ausgeführt wird.

Die Verschlüsselungsfunktionen des Lit Protocol gehen weit über traditionelle statische Verschlüsselung hinaus. Durch die Nutzung von Access Control Conditions (ACCs) können Datenbesitzer präzise festlegen, wer ihre Daten entschlüsseln darf – und unter welchen Bedingungen.

Diese Bedingungen können basieren auf:

On-Chain-Zuständen (z. B. Besitz eines bestimmten NFT oder eines bestimmten Token-Saldos)

Zeitlichen Regeln (z. B. Daten werden erst nach einem bestimmten Datum entschlüsselbar)

Mehrparteien-Autorisierung (z. B. erfordert die Zustimmung mehrerer Beteiligter)

Kombinationen komplexer Business-Logik

Diese Flexibilität ermöglicht die Schaffung von benutzereigenen Datenmarktplätzen, datenschutzfreundlichen DeFi-Anwendungen und Verschlüsselungslösungen, die auf regulatorische Anforderungen zugeschnitten sind.

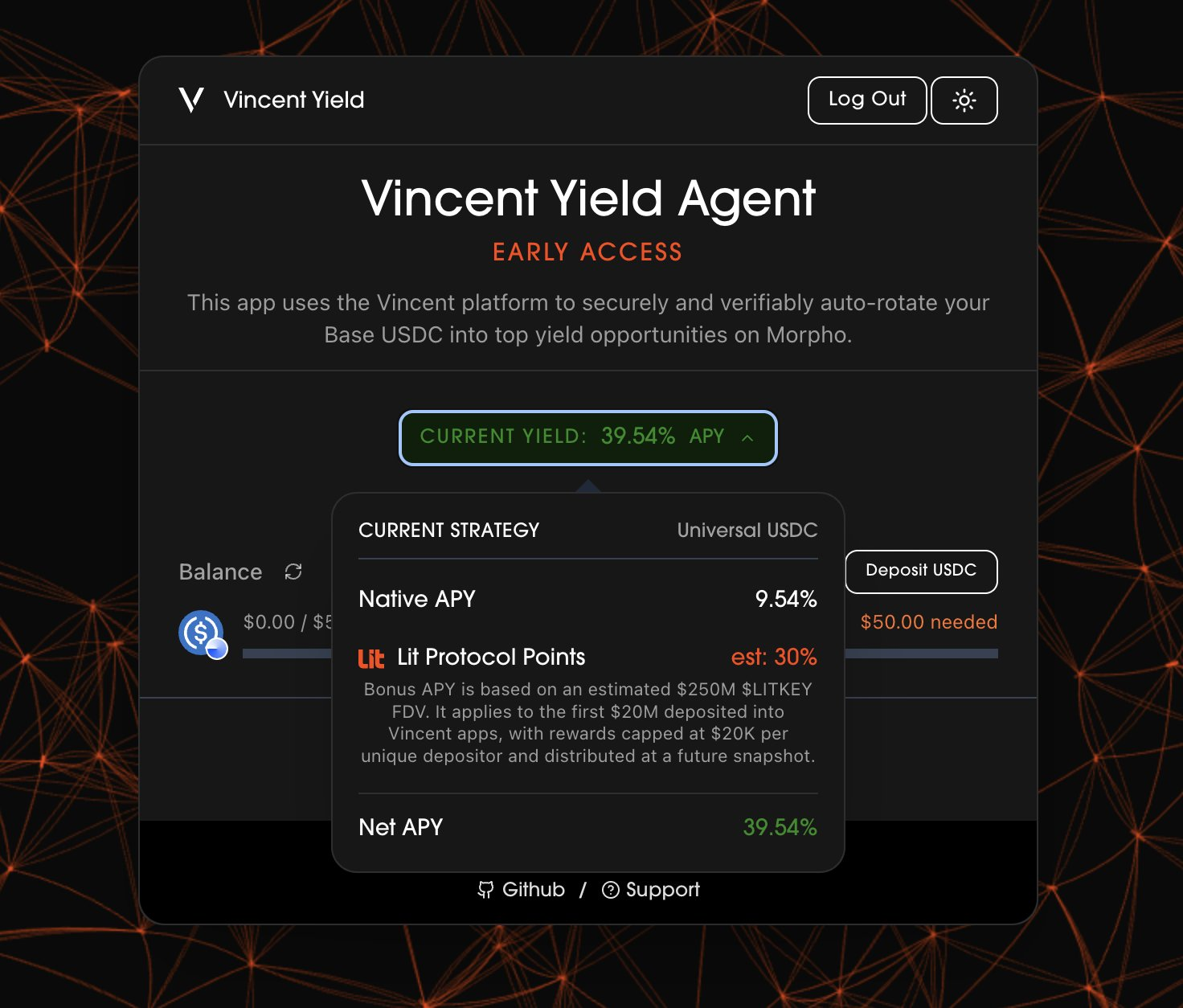

Vincent ist ein bahnbrechendes Framework, das auf dem Lit Protocol aufbaut und speziell dafür entwickelt wurde, sicheres Schlüsselmanagement und Berechtigungskontrollen für KI-Agenten bereitzustellen. Da sich KI-Agenten rasant weiterentwickeln, ist eine zentrale Herausforderung entstanden: Wie kann man ihnen ermöglichen, Vermögenswerte der Benutzer sicher zu verwalten?

Vincent löst dieses Problem, indem es feingranulare Berechtigungskontrollen bietet. Benutzer können den Handlungsspielraum eines Agenten präzise definieren, zum Beispiel durch:

tägliche Transaktionslimits

Arten von Token, die verarbeitet werden dürfen

Whitelists von Protokollen für erlaubte Interaktionen

zeitliche Einschränkungen

Dieses Design ermöglicht es den Benutzern, die Automatisierungsfähigkeiten von KI-Agenten voll auszuschöpfen und gleichzeitig die volle Kontrolle über ihre Vermögenswerte zu behalten.

Die universelle Konto-Funktionalität des Lit Protocol verändert grundlegend das Paradigma der Cross-Chain-Interaktion. Durch die Einführung einer einheitlichen Schicht für das Schlüsselmanagement können Entwickler echte Omnichain-Accounts erstellen, die nahtlos über beliebige Blockchain-Netzwerke hinweg funktionieren – darunter Bitcoin, Ethereum, Solana und Cosmos. Praktische Anwendungsfälle sind unter anderem:

Emblem Vault: Intelligente Tresore, die Cross-Chain-Operationen autonom ausführen können.

Genius Bridge Protocol: Eine Cross-Chain-Liquiditätslösung, die den Bedarf an zentralisierten Relayern überflüssig macht.

Tria: Ein intent-basiertes, wallet-agnostisches Zahlungs-Primitive.

Mehrere Projekte nutzen das Lit Protocol, um eine Datenebene zu schaffen, die vollständig von Benutzern kontrolliert wird:

Verify (Fox Corp): Bietet verifizierbare Zugangskontrolle für Medieninhalte.

Streamr: Entwickelt ein dezentrales Daten-Streaming-Netzwerk.

Beacon Protocol: Schafft eine private Datenebene, die es KI-Modellen ermöglicht, sicher auf Benutzerinformationen zuzugreifen.

Zusammen zeichnen diese Anwendungen eine neue Vision des Internets: Daten werden auf offenen Netzwerken gespeichert, während die Zugriffsrechte vollständig in den Händen der Benutzer bleiben.

Das Lit Protocol ist mehr als nur ein technisches Protokoll – es stellt einen wichtigen Fortschritt in der Entwicklung der Internet-Infrastruktur dar.

Indem es Schlüsselmanagement und kryptografische Operationen in programmierbare Netzwerkdienste verwandelt, eröffnet Lit Protocol Entwicklern völlig neue Möglichkeiten.

Ob es darum geht, autonome KI-Agenten zu betreiben, echte Cross-Chain-Interoperabilität zu ermöglichen oder benutzereigene Datenmarktplätze zu schaffen – Lit Protocol liefert die entscheidende Infrastruktur, um all dies zu verwirklichen.

Haftungsausschluss: Die in diesem Material bereitgestellten Informationen stellen keine Beratung in Bezug auf Investitionen, Steuern, Recht, Finanzen, Buchhaltung oder andere damit verbundene Dienstleistungen dar. Sie sind auch keine Empfehlung zum Kauf, Verkauf oder Halt von Vermögenswerten. MEXC Learn stellt diese Informationen ausschließlich zu Referenzzwecken bereit und bietet keine Anlageberatung an. Bitte stellen Sie sicher, dass Sie die damit verbundenen Risiken vollständig verstehen und gehen Sie beim Investieren mit Bedacht vor. MEXC übernimmt keine Verantwortung für die Investitionsentscheidungen der Benutzer.