1) Lit Protocol combina tecnologías MPC y TEE de umbrales para ofrecer una gestión de claves descentralizada y programable, lo cual aborda una brecha crítica en la pila de infraestructura de Web3.

2) La función Lit Actions permite a los desarrolladores incorporar una lógica empresarial compleja en el proceso de firma, lo que habilita la ejecución condicional y WASM para lograr una flexibilidad sin precedentes en las transacciones automatizadas.

3) El token LITKEY asegura la red a través del staking, paga las tarifas de servicio y facilita la gobernanza del protocolo, lo cual crea un sistema económico autosostenible.

4) El marco de trabajo Vincent proporciona controles de permisos granulares para agentes de inteligencia artificial, lo que resolviendo el desafío de confianza de gestionar de manera segura los activos de los usuarios.

5) El ecosistema de Lit Protocol ya abarca múltiples ámbitos, entre los que se incluyen la interoperabilidad entre cadenas, la soberanía de los datos de los usuarios y las DeFi. Lit Protocol gestiona más de 154 millones de dólares en activos y da servicio a más de 1.4 millones de billeteras.

Como red descentralizada de gestión de claves, Lit Protocol no solo cubre una brecha crucial en la pila tecnológica de Web3, sino que también otorga a los desarrolladores capacidades de firma y cifrado programables. Al transformar la gestión de claves en un primitivo computacional programable, Lit Protocol está redefiniendo la forma en que concebimos la seguridad de los activos digitales, la privacidad de los datos y la interoperabilidad entre cadenas.

Lit Protocol es una red descentralizada de gestión de claves que proporciona capacidades programables de firma y cifrado. Permite a los desarrolladores crear aplicaciones descentralizadas seguras que pueden gestionar sin problemas activos digitales, datos privados y permisos de usuario en múltiples plataformas.

La arquitectura de criptografía de umbral de Lit garantiza que las claves permanezcan verificablemente seguras. En la capa de hardware, aplica aislamiento físico y protección criptográfica, mientras que las participaciones de claves se distribuyen y almacenan en toda la red descentralizada. Esto representa la primera vez que los desarrolladores pueden controlar de manera programática cuentas universales sin depender de un custodio centralizado. A través del SDK de Lit, los desarrolladores pueden implementar fácilmente cifrado de datos, crear y gestionar cuentas Web3, generar firmas digitales, ejecutar transacciones en blockchain y realizar prácticamente cualquier tarea de firma o cifrado.

Estas capacidades permiten a los desarrolladores construir aplicaciones, agentes y protocolos a prueba de manipulaciones, interoperables y que otorgan control total a los usuarios. Los casos de uso existentes dentro del ecosistema de Lit ya incluyen agentes impulsados por inteligencia artificial (IA), soluciones DeFi entre cadenas, solucionadores de propósito general, cuentas privadas soberanas de los usuarios y mercados descentralizados de datos.

LITKEY es el token nativo de Lit Protocol. Según la documentación oficial, LITKEY cumple múltiples funciones de manera simultánea: actúa como token de trabajo, token de pago y token de gobernanza. Asegura la red de Lit Protocol, el token permite pagar los servicios de la red y habilita la participación de los holders en la gobernanza on-chain que da forma al futuro de la red.

LITKEY se presentará antes del lanzamiento de la mainnet v1 de Lit, conocida como Naga. Durante su fase inicial, el token se distribuirá mediante un airdrop a los participantes cualificados, incluidos los primeros adoptantes, los constructores del ecosistema, los operadores de nodos de la testnet y otros miembros de la comunidad. El airdrop pondrá especial énfasis en recompensar a los contribuidores del ecosistema, con asignaciones adicionales para los usuarios que participen en "The Ciphernaut's Path", una serie de misiones diseñadas para explorar e interactuar con el ecosistema de Lit Protocol.

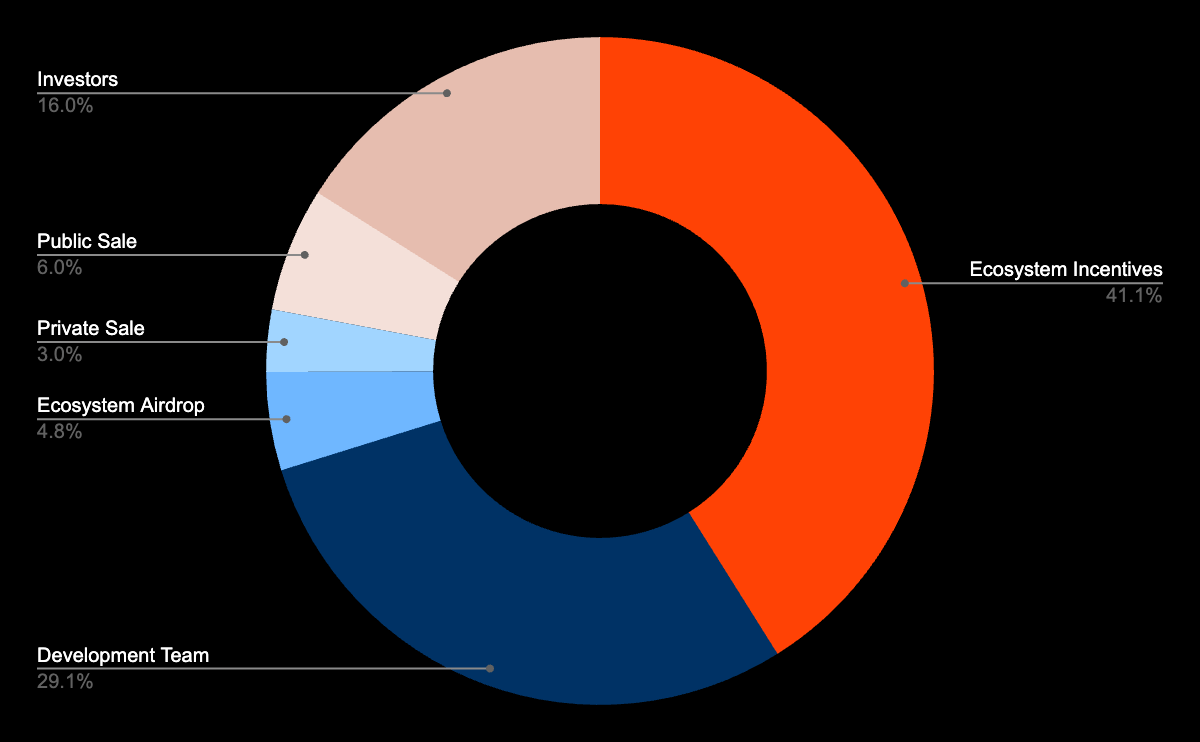

Categoría de asignación | Descripción | Mecanismo de bloqueo/vesting |

Inversores

| Tokens asignados a los inversores de Lit | Bloqueados durante 1 año después del evento de generación de tokens (TGE), seguido de un periodo de vesting lineal de 4 años |

Equipo | Tokens reservados para el equipo de desarrollo de Lit Protocol | Bloqueados durante 1 año después del TGE, seguido de un periodo de vesting lineal de 4 años |

Airdrop del ecosistema | Tokens distribuidos a constructores del ecosistema, operadores de nodos de la red de pruebas, socios de integración y participantes de tareas | - |

Venta pública y privada | Tokens asignados para la venta pública y la venta comunitaria | - |

Incentivos del ecosistema | Tokens utilizados para subvenciones; recompensas e incentivos de nodos; programas de crecimiento del ecosistema, y desarrollo continuo del protocolo | - |

1) Token de trabajo: Asegurar la red e incentivar a los proveedores de servicios.

El rol principal de LITKEY es funcionar como un token de trabajo, que sirva tanto para salvaguardar la red como para compensar a los participantes del protocolo.

Mecanismo de staking:

Los operadores de nodos deben hacer staking de LITKEY para poder participar en la red de Lit.

El staking representa un compromiso económico, lo cual indica la fiabilidad del operador y su apoyo a largo plazo para la seguridad de la red.

Esto garantiza que los operadores permanezcan incentivados para mantener la disponibilidad, ejecutar correctamente las tareas criptográficas y cumplir con las reglas del protocolo.

Distribución de recompensas:

LITKEY se utiliza para compensar a los operadores de nodos que ejecutan el software principal de Lit Protocol.

Los operadores ganan recompensas por realizar tareas de firma, cifrado y cómputo.

Las recompensas en tokens se asignan con base en la contribución relativa de cada operador a la red.

2) Token de pago: cubrir las tarifas de servicio de la red

LITKEY también funciona como un token de pago por servicios, similar al gas, lo cual facilita las operaciones tanto dentro como fuera de la cadena en el ecosistema de Lit.

Casos de uso:

Pagar por servicios de red como operaciones de firma, cifrado y cómputo.

Permitir que los usuarios y aplicaciones paguen por operación y, consecuentemente, garantizar una asignación eficiente de los recursos de la red.

Servir como el token nativo para los componentes blockchain de Lit Protocol, lo cual habilita actividades on-chain como la generación de nuevos pares de claves o el staking.

3) Gobernanza del protocolo

Como token de gobernanza del ecosistema de Lit Protocol, LITKEY permite a los holders guiar el desarrollo del protocolo a través de la gobernanza descentralizada en la cadena.

Poderes de gobernanza:

Los holders de tokens desempeñan un papel central en la selección de los operadores de la red.

Pueden influir en asociaciones, integraciones e iniciativas de expansión de la red que impulsan el crecimiento del ecosistema.

Los mecanismos de gobernanza continuarán evolucionando a medida que el protocolo madure.

En el núcleo de la tecnología de Lit Protocol se encuentra el cómputo multiparte de umbral (Threshold MPC). Esta técnica criptográfica avanzada garantiza que una clave privada nunca exista en su totalidad en un único nodo. En su lugar, la clave se divide en múltiples fragmentos (participaciones de clave), que se distribuyen entre diferentes nodos de la red. Una operación de firma o descifrado solo puede ejecutarse una vez que un umbral predefinido de nodos llega a un consenso.

Este diseño proporciona un nivel de seguridad revolucionario: incluso si un subconjunto de nodos está comprometido, un atacante no podrá reconstruir la clave privada completa. Igualmente importante, todo el proceso es transparente y verificable, lo que da a los usuarios la confianza de que sus claves permanecen seguras en todo momento.

Para reforzar aún más la seguridad, Lit Protocol combina la tecnología de entorno de ejecución confiable (TEE) con la tecnología MPC de una manera innovadora. Cada nodo de la red opera dentro de un TEE, lo cual proporciona aislamiento a nivel de hardware y protección criptográfica. Incluso si el sistema operativo de un nodo se ve completamente comprometido, los cálculos y los datos procesados dentro del TEE permanecen seguros.

Esta estrategia de "defensa en profundidad" significa que un atacante tendría que evadir simultáneamente múltiples capas independientes de seguridad para representar una amenaza al sistema, un escenario prácticamente imposible en condiciones del mundo real.

A medida que la red se expande, los sistemas MPC tradicionales suelen enfrentar cuellos de botella de rendimiento. Lit Protocol aborda este desafío mediante la introducción de Shadow Splicing, una técnica novedosa que permite una escalabilidad casi lineal mientras mantiene la seguridad. Cuando la demanda aumenta, la red puede escalarse horizontalmente en tiempo real sin comprometer ni la seguridad ni el rendimiento.

Lit Actions es una de las características más innovadoras de Lit Protocol. Permite a los desarrolladores incorporar una lógica empresarial compleja directamente en el proceso de firma. En este modelo, una clave ya no es simplemente un "interruptor de encendido/apagado", sino un ejecutor inteligente capaz de tomar decisiones con base en condiciones predefinidas.

Por ejemplo, un desarrollador puede diseñar una Lit Action que solo ejecute una firma si ocurre dentro de una ventana de tiempo específica, si se encuentra dentro de un monto de transacción determinado o si cumple condiciones definidas en la cadena. Esta capacidad introduce una flexibilidad sin precedentes para casos de uso como trading automatizado, pagos condicionales y billeteras multifirma.

Lit Actions ya es compatible con WebAssembly (WASM), lo cual significa que los desarrolladores pueden escribir lógica compleja en cualquier lenguaje de programación y ejecutarla de forma segura dentro de la red descentralizada.

Las capacidades de cifrado de Lit Protocol van mucho más allá del cifrado estático tradicional. Al aprovechar condiciones de control de acceso (ACC), los propietarios de los datos pueden definir con precisión quién puede descifrar su información y bajo qué circunstancias. Estas condiciones pueden estar en función de:

Estados en la cadena (por ejemplo, poseer un NFT específico o mantener cierto saldo en tokens).

Reglas temporales (por ejemplo, que los datos se puedan descifrar solo después de una fecha determinada).

Autorización multiparte (por ejemplo, requerir la aprobación de varios participantes).

Combinaciones de lógica empresarial compleja.

Esta flexibilidad permite la creación de mercados de datos propiedad de los usuarios, aplicaciones DeFi que preservan la privacidad y soluciones de cifrado diseñadas para cumplir con los requisitos normativos.

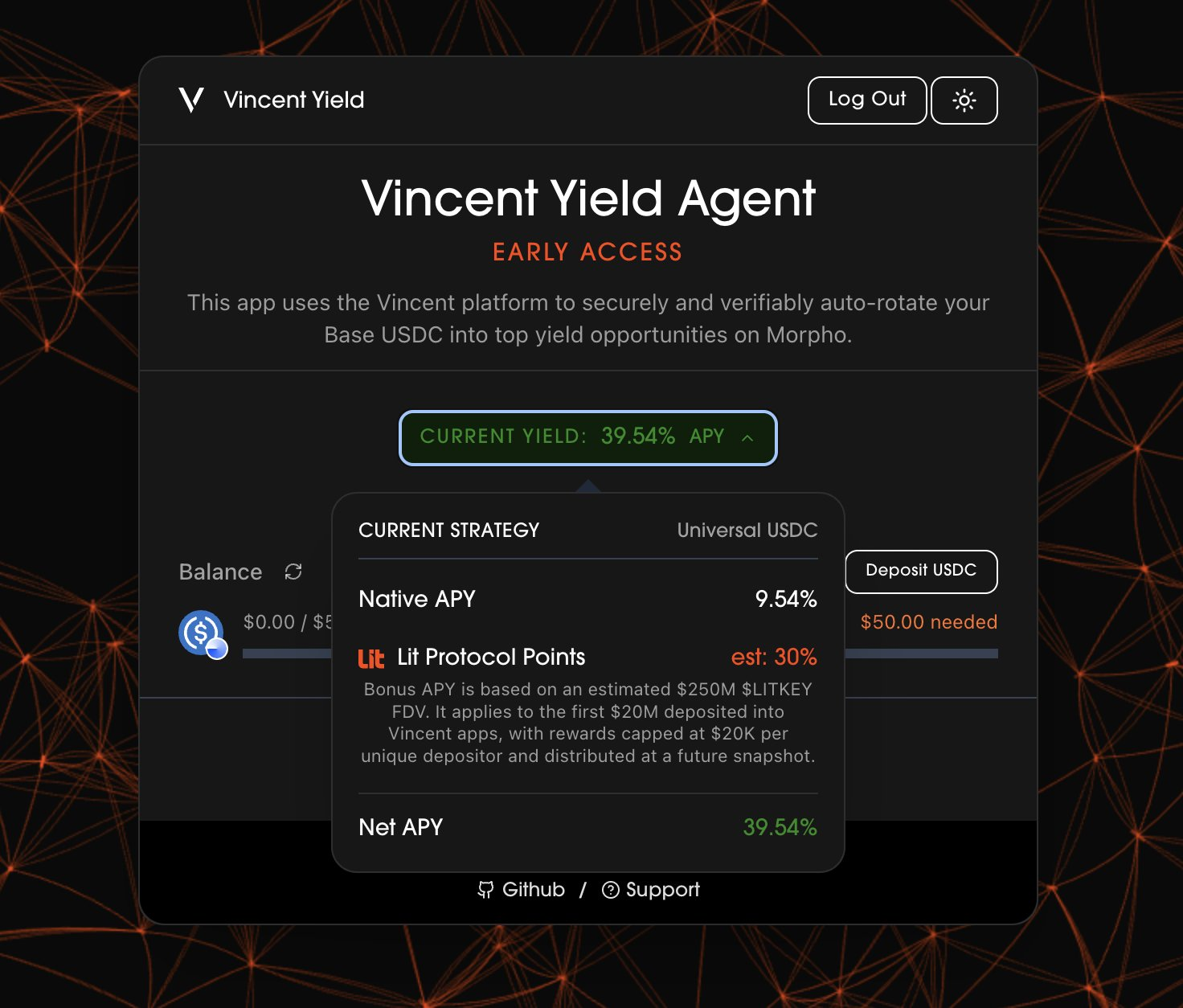

Vincent es un marco de trabajo innovador que ha sido construido sobre Lit Protocol y diseñado específicamente para proporcionar gestión segura de claves y controles de permisos para agentes de inteligencia artificial. A medida que los agentes de IA continúan evolucionando rápidamente, ha surgido un desafío central: cómo permitirles gestionar los activos de los usuarios de manera segura.

Vincent aborda este desafío ofreciendo controles de permisos granulares. Los usuarios pueden definir con precisión el alcance de las operaciones de un agente, como:

Límites diarios de transacciones.

Tipos de tokens que se pueden manejar.

Listas blancas de protocolos para interacciones permitidas.

Restricciones por ventanas de tiempo.

Este diseño permite a los usuarios aprovechar plenamente las capacidades de automatización de los agentes de IA mientras mantienen el control absoluto sobre sus activos.

La funcionalidad de cuenta universal de Lit Protocol transforma de manera fundamental el paradigma de la interacción entre cadenas. Al introducir una capa unificada de gestión de claves, los desarrolladores pueden crear verdaderas "cuentas omnicadena" que operan sin problemas en cualquier red blockchain, incluidas las redes de Bitcoin, Ethereum, Solana y Cosmos. Estás son algunas de sus aplicaciones prácticas:

Emblem Vault: Bóvedas inteligentes capaces de ejecutar de forma autónoma operaciones entre cadenas.

Genius Bridge Protocol: Una solución de liquidez entre cadenas que elimina la necesidad de retransmisores centralizados.

Tria: Un primitivo de pago impulsado por intenciones y agnóstico a la billetera.

Varios proyectos están aprovechando Lit Protocol para construir una capa de datos verdaderamente controlada por los usuarios:

Verify (Fox Corp): proporciona control de acceso verificable para contenido multimedia.

Streamr: desarrolla una red descentralizada de transmisión de datos.

Beacon Protocol: crea una capa de datos privada que permite a los modelos de IA acceder de forma segura a la información de los usuarios.

En conjunto, estas aplicaciones destacan una nueva visión para internet, donde los datos se almacenan en redes abiertas, pero los derechos de acceso permanecen completamente bajo el control del usuario.

Lit Protocol es más que un simple protocolo técnico. Representa un paso importante en la evolución de la infraestructura de internet. Al transformar la gestión de claves y las operaciones criptográficas en servicios de red programables, Lit Protocol desbloquea nuevas posibilidades para los desarrolladores.

Ya sea impulsando agentes de inteligencia artificial autónomos, habilitando una verdadera interoperabilidad entre cadenas o creando mercados de datos propiedad de los usuarios, Lit Protocol proporciona la infraestructura esencial para hacerlo posible. A medida que el ecosistema Web3 continúa madurando, la gestión descentralizada de claves se convertirá en un requisito central para un número cada vez mayor de aplicaciones.

Aviso legal: Este material no constituye asesoramiento en materia de inversiones, impuestos, legalidad, finanzas, contabilidad ni ningún otro servicio relacionado; ni es una recomendación para comprar, vender o mantener ningún activo. MEXC Learn proporciona información solo como referencia y no constituye asesoramiento de inversión. Asegúrate de entender completamente los riesgos involucrados e invierte con cautela. Todas las decisiones y los resultados de inversión son responsabilidad exclusiva del usuario.