1) Lit Protocol combine les technologies MPC à seuil et TEE pour offrir une gestion de clés décentralisée et programmable, comblant une lacune critique dans l'infrastructure Web3.

2) La fonctionnalité Lit Actions permet aux développeurs d'intégrer une logique métier complexe dans le processus de signature, offrant une exécution conditionnelle et l'usage de WASM pour une flexibilité inédite dans les transactions automatisées.

3) Le token LITKEY sécurise le réseau via le staking, sert au paiement des frais de service et facilite la gouvernance du protocole, créant un système économique autosuffisant.

4) Le framework Vincent fournit des contrôles d'autorisation granulaires pour les agents IA, répondant au défi de confiance lié à la gestion sécurisée des actifs des utilisateurs.

5) L'écosystème de Lit Protocol couvre déjà plusieurs domaines, dont l'interopérabilité cross-chain, la souveraineté des données des utilisateurs et la DeFi. Il gère plus de 154 millions de dollars en actifs et dessert plus de 1,4 million de portefeuilles.

En tant que réseau décentralisé de gestion de clés, Lit Protocol comble non seulement une lacune cruciale dans la pile technologique Web3, mais il offre également aux développeurs des capacités programmables de signature et de chiffrement. En transformant la gestion de clés en un primitif informatique programmable, Lit Protocol redéfinit notre approche de la sécurité des actifs numériques, de la protection des données et de l'interopérabilité cross-chain.

Lit Protocol est un réseau décentralisé de gestion de clés qui fournit des capacités programmables de signature et de chiffrement. Il permet aux développeurs de créer des applications décentralisées sécurisées capables de gérer de manière fluide des actifs numériques, des données privées et des permissions utilisateurs à travers différentes plateformes.

Grâce à son architecture de cryptographie seuil, Lit garantit que les clés restent vérifiablement sécurisées. Au niveau matériel, il applique une isolation physique et une protection cryptographique, tandis que les fragments de clés sont distribués et stockés sur l'ensemble du réseau décentralisé. C'est la première fois que les développeurs peuvent contrôler de façon programmatique des comptes universels sans dépendre d'un dépositaire centralisé. Avec le SDK Lit, les développeurs peuvent facilement chiffrer et protéger des données, créer et gérer des comptes Web3, générer des signatures numériques, exécuter des transactions blockchain et réaliser pratiquement toute tâche de signature ou de chiffrement.

Ces fonctionnalités permettent de développer des applications, agents et protocoles interopérables et infalsifiables qui redonnent aux utilisateurs un contrôle total. Dans l'écosystème Lit, les cas d'usage existants incluent déjà des agents alimentés par l'IA, des solutions cross-chain DeFi, des solveurs polyvalents, des comptes privés souverains et des places de marché décentralisées de données.

LITKEY est le token natif de Lit Protocol. Selon la documentation officielle, LITKEY remplit plusieurs rôles simultanément : il agit comme un token de travail, un token de paiement et un token de gouvernance. Il sécurise le réseau Lit Protocol, sert au règlement des services du réseau et permet aux détenteurs de participer à la gouvernance on-chain qui façonne l'avenir du protocole.

LITKEY sera introduit avant le lancement du mainnet Lit v1, appelé Naga. Durant sa phase initiale, le token sera distribué par le biais d'un airdrop aux participants qualifiés, parmi lesquels les premiers adoptants, les bâtisseurs de l'écosystème, les opérateurs de nœuds sur le testnet et d'autres membres de la communauté. L'airdrop accordera une importance particulière à la récompense des contributeurs de l'écosystème, avec des allocations supplémentaires pour les utilisateurs qui participent à The Ciphernaut's Path, une série de missions conçues pour explorer et interagir avec l'écosystème Lit Protocol.

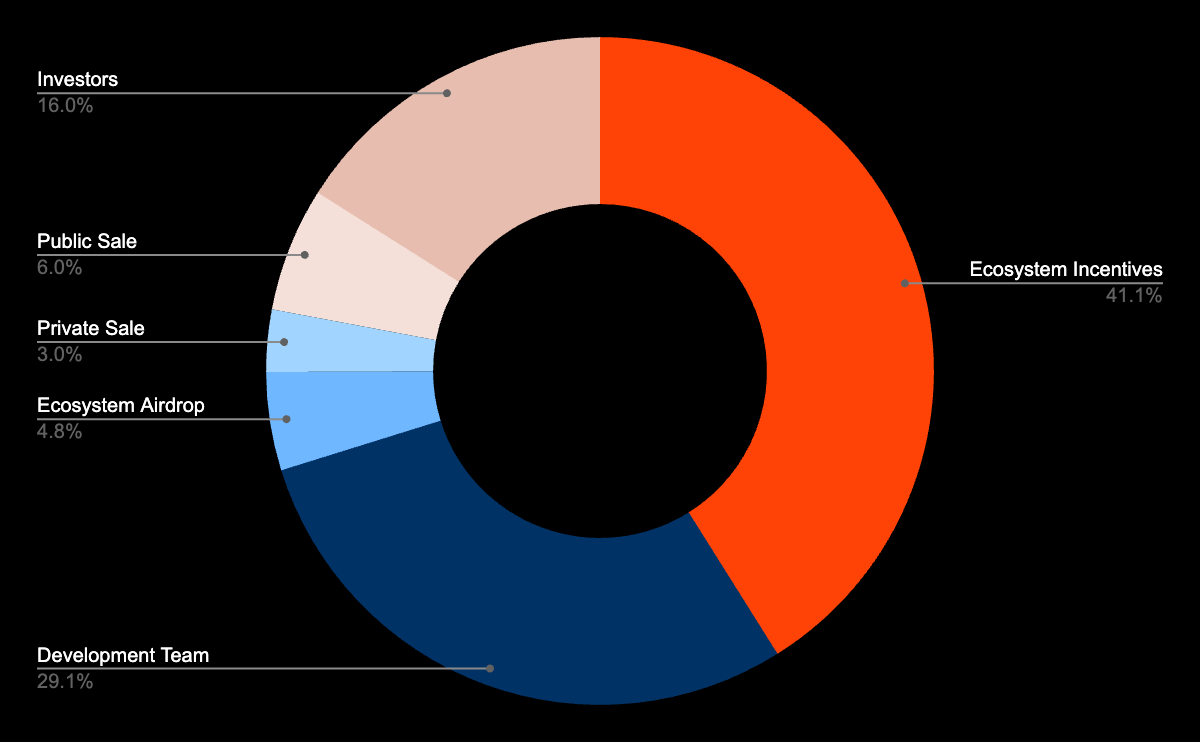

| Catégorie d'allocation | Description | Mécanisme de verrouillage / d'acquisition |

| Investisseurs | Tokens alloués aux investisseurs de Lit | Verrouillés pendant 1 an après le TGE, puis acquisition linéaire sur 4 ans |

| Équipe | Tokens réservés à l'équipe de développement de Lit Protocol | Verrouillés pendant 1 an après le TGE, puis acquisition linéaire sur 4 ans |

| Airdrop de l'écosystème | Tokens distribués aux bâtisseurs de l'écosystème, opérateurs de nœuds testnet, partenaires d'intégration et participants aux missions | - |

| Vente publique et privée | Tokens alloués à la vente publique et à la vente communautaire | - |

| Incitations de l'écosystème | Tokens utilisés pour les subventions, les récompenses et incitations des nœuds, les programmes de croissance de l'écosystème et le développement continu du protocole | - |

1) Token de travail : sécurisation du réseau et incitation des prestataires de services

Le rôle principal de LITKEY est de fonctionner comme un token de travail, servant à la fois à protéger le réseau et à rémunérer les participants au protocole.

Mécanisme de staking :

Les opérateurs de nœuds doivent staker des LITKEY afin de participer au réseau Lit.

Le staking représente un engagement économique, signalant la fiabilité de l'opérateur et son soutien à long terme à la sécurité du réseau.

Cela garantit que les opérateurs restent incités à maintenir une disponibilité optimale, à exécuter correctement les tâches cryptographiques et à respecter les règles du protocole.

Distribution des récompenses :

LITKEY est utilisé pour rémunérer les opérateurs de nœuds qui exécutent le logiciel principal de Lit Protocol.

Les opérateurs perçoivent des récompenses pour l'exécution de tâches de signature, de chiffrement et de calcul.

Les récompenses en tokens sont allouées en fonction de la contribution relative de chaque opérateur au réseau.

2) Token de paiement : couvrir les frais de services du réseau

LITKEY fonctionne également comme un token de paiement des services, similaire au gaz, en facilitant les opérations on-chain et off-chain au sein de l'écosystème Lit.

Cas d'utilisation :

Payer les services du réseau tels que la signature, le chiffrement et les opérations de calcul.

Permettre aux utilisateurs et aux applications de payer à l'opération, garantissant ainsi une allocation efficace des ressources du réseau.

Servir de token natif pour les composants blockchain de Lit Protocol, permettant des activités on-chain telles que la génération de nouvelles paires de clés ou le staking.

3) Gouvernance du protocole

En tant que token de gouvernance de l'écosystème Lit Protocol, LITKEY permet aux détenteurs de guider l'évolution du protocole grâce à une gouvernance décentralisée on-chain.

Pouvoirs de gouvernance :

Les détenteurs de tokens jouent un rôle central dans la sélection des opérateurs du réseau.

Ils peuvent influencer les partenariats, les intégrations et les initiatives d'expansion du réseau qui stimulent la croissance de l'écosystème.

Les mécanismes de gouvernance continueront d'évoluer à mesure que le protocole arrivera à maturité.

Au cœur de la technologie de Lit Protocol se trouve le Threshold Multi-Party Computation (Threshold MPC). Cette technique cryptographique avancée garantit qu'une clé privée n'existe jamais dans son intégralité sur un seul nœud. À la place, la clé est divisée en plusieurs fragments (key shares), qui sont distribués entre différents nœuds du réseau. Une opération de signature ou de déchiffrement ne peut être exécutée qu'une fois qu'un seuil prédéfini de nœuds atteint un consensus.

Ce design apporte un niveau de sécurité inédit : même si un sous-ensemble de nœuds est compromis, un attaquant ne peut pas reconstituer la clé privée complète. Tout aussi important, l'ensemble du processus est transparent et vérifiable, donnant aux utilisateurs la certitude que leurs clés restent sécurisées en permanence.

Pour renforcer davantage la sécurité, Lit Protocol combine de manière innovante la technologie des Trusted Execution Environments (TEE) avec le MPC. Chaque nœud du réseau fonctionne dans un TEE, offrant une isolation matérielle et une protection cryptographique. Même si le système d'exploitation d'un nœud est entièrement compromis, les calculs et les données traités à l'intérieur du TEE demeurent sécurisés.

Cette stratégie de « défense en profondeur » signifie qu'un attaquant devrait simultanément contourner plusieurs couches de sécurité indépendantes pour menacer le système, un scénario pratiquement impossible dans des conditions réelles.

À mesure que le réseau s'étend, les systèmes MPC traditionnels rencontrent souvent des goulets d'étranglement en termes de performance. Lit Protocol relève ce défi grâce à l'introduction du Shadow Splicing, une technique novatrice qui permet une scalabilité quasi linéaire tout en maintenant un haut niveau de sécurité. Lorsque la demande augmente, le réseau peut évoluer horizontalement en temps réel, sans compromettre ni la sécurité ni les performances.

Lit Actions est l'une des fonctionnalités les plus innovantes de Lit Protocol. Elle permet aux développeurs d'intégrer une logique métier complexe directement dans le processus de signature. Dans ce modèle, une clé n'est plus simplement un « interrupteur on/off », mais un exécuteur intelligent capable de prendre des décisions en fonction de conditions prédéfinies.

Par exemple, un développeur peut concevoir une Lit Action qui n'exécute une signature que si celle-ci intervient dans une fenêtre temporelle précise, correspond à un certain montant de transaction ou respecte des conditions on-chain définies. Cette capacité introduit une flexibilité inédite pour des cas d'utilisation tels que le trading automatisé, les paiements conditionnels ou encore les portefeuilles multi-signatures.

Lit Actions prend déjà en charge WebAssembly (WASM), ce qui permet aux développeurs d'écrire une logique complexe dans n'importe quel langage de programmation et de l'exécuter de manière sécurisée au sein du réseau décentralisé.

Les capacités de chiffrement de Lit Protocol vont bien au-delà du chiffrement statique traditionnel. En tirant parti des Access Control Conditions (ACC), les propriétaires de données peuvent définir avec précision qui peut déchiffrer leurs données et dans quelles circonstances.

Ces conditions peuvent être basées sur :

L'état on-chain (par exemple, détenir un NFT spécifique ou maintenir un certain solde en tokens)

Des règles temporelles (par exemple, les données deviennent déchiffrables seulement après une certaine date)

Une autorisation multipartite (par exemple, exiger l'approbation de plusieurs participants)

Des combinaisons de logiques métier complexes

Cette flexibilité permet la création de places de marché de données détenues par les utilisateurs, d'applications DeFi respectueuses de la vie privée et de solutions de chiffrement conçues pour répondre aux exigences de conformité réglementaire.

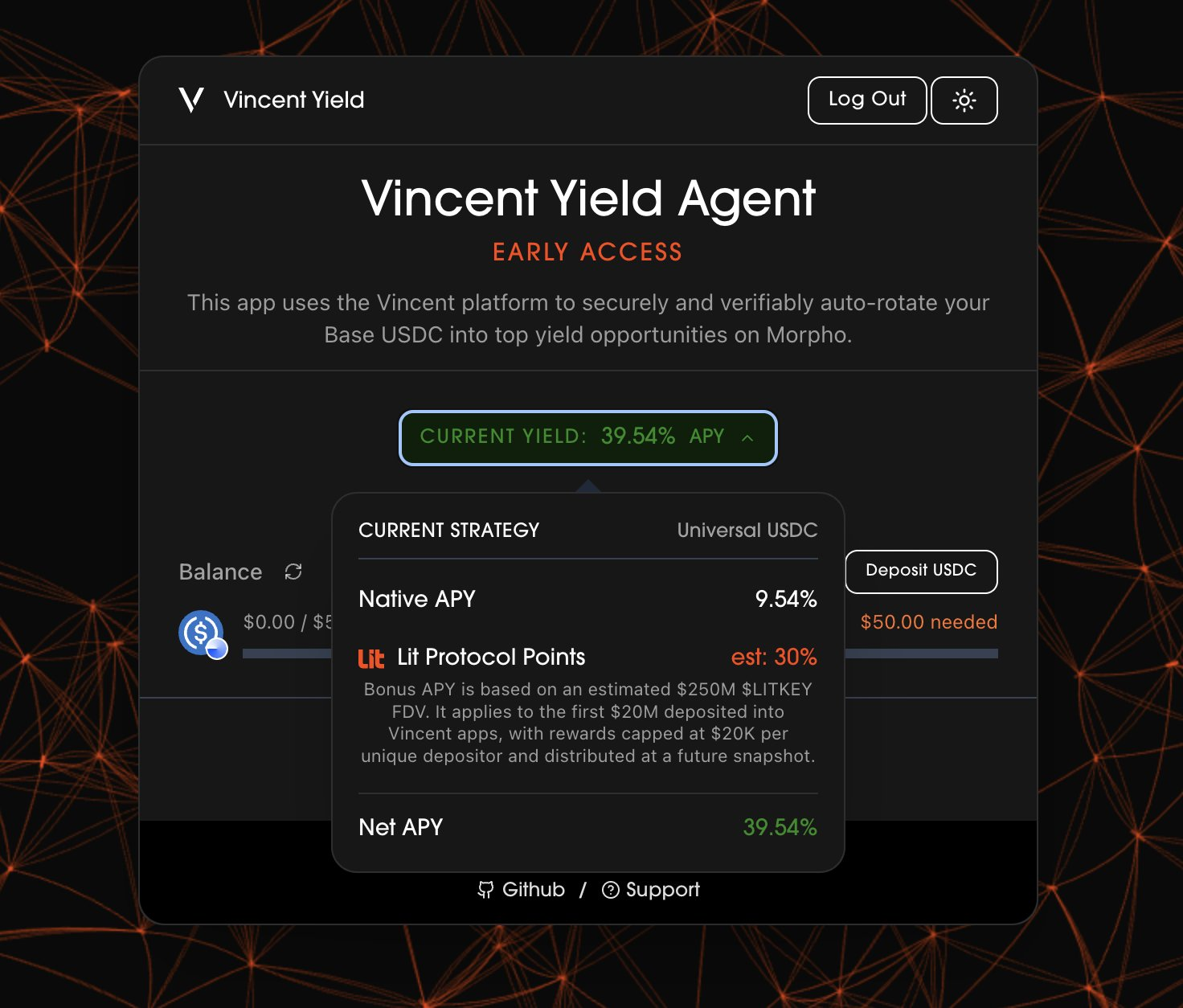

Vincent est un cadre révolutionnaire construit sur Lit Protocol, spécialement conçu pour fournir une gestion sécurisée des clés et des contrôles d'autorisation aux agents IA. Alors que ces agents évoluent rapidement, un défi central est apparu : comment leur permettre de gérer les actifs des utilisateurs en toute sécurité.

Vincent relève ce défi en offrant des contrôles d'autorisation précis. Les utilisateurs peuvent définir avec exactitude le périmètre des opérations d'un agent, comme :

Les limites de transaction quotidiennes

Les types de tokens pouvant être gérés

Les protocoles autorisés via une liste blanche

Les restrictions temporelles

Cette conception permet aux utilisateurs de tirer pleinement parti des capacités d'automatisation des agents IA, tout en gardant un contrôle total sur leurs actifs.

La fonctionnalité de compte universel de Lit Protocol transforme fondamentalement le paradigme des interactions cross-chain. En introduisant une couche unifiée de gestion des clés, les développeurs peuvent créer de véritables « comptes omnichain » capables d'opérer sans friction sur n'importe quel réseau blockchain, y compris Bitcoin, Ethereum, Solana, et Cosmos. Les applications pratiques incluent :

Emblem Vault : des coffres intelligents capables d'exécuter automatiquement des opérations cross-chain.

Genius Bridge Protocol : une solution de liquidité cross-chain qui supprime le besoin de relais centralisés.

Tria : une primitive de paiement pilotée par les intentions, indépendante des portefeuilles.

Plusieurs projets exploitent Lit Protocol pour bâtir une couche de données véritablement contrôlée par les utilisateurs :

Verify (Fox Corp) : propose un contrôle d'accès vérifiable pour les contenus médiatiques.

Streamr : développe un réseau décentralisé de diffusion de données.

Beacon Protocol : crée une couche privée de données permettant aux modèles d'IA d'accéder en toute sécurité aux informations des utilisateurs.

Ensemble, ces applications mettent en lumière une nouvelle vision de l'internet, où les données sont stockées sur des réseaux ouverts mais où les droits d'accès restent entièrement entre les mains de l'utilisateur.

Lit Protocol est bien plus qu'un simple protocole technique. Il représente une avancée majeure dans l'évolution de l'infrastructure d'internet. En transformant la gestion des clés et les opérations cryptographiques en services réseau programmables, Lit Protocol ouvre de nouvelles possibilités pour les développeurs.

Qu'il s'agisse d'alimenter des agents d'IA autonomes, de permettre une interopérabilité cross-chain véritable ou de créer des marchés de données détenus par les utilisateurs, Lit Protocol fournit l'infrastructure essentielle pour rendre tout cela possible. À mesure que l'écosystème Web3 continue de mûrir, la gestion décentralisée des clés deviendra une exigence fondamentale pour un nombre croissant d'applications.

Clause de non-responsabilité : ce contenu ne constitue pas un conseil en matière d'investissement, de fiscalité, de droit, de finance, de comptabilité, de conseil ou tout autre service connexe, et ne représente en aucun cas une recommandation d'acheter, de vendre ou de conserver des actifs. MEXC Learn fournit ces informations à titre purement informatif et elles ne doivent pas être considérées comme des conseils en investissement. Veuillez vous assurer de bien comprendre les risques associés et d'investir avec prudence. Toutes les décisions et résultats d'investissement relèvent de la seule responsabilité de l'utilisateur.