Piratage de Balancer : 5 risques et réponses qui façonnent la sécurité DeFi

L'incident, détecté pour la première fois vers 7h48 UTC le 3 novembre 2025, a renouvelé l'examen des conceptions de pool combinables après un piratage majeur de Balancer qui a drainé des fonds à travers les chaînes, soulignant les risques opérationnels persistants des cryptomonnaies.

Quels sont les détails et la chronologie de l'exploit Balancer V2 ?

Le 3 novembre 2025, les enquêteurs ont signalé des débits anormaux provenant des Pools Stables Combinables Balancer V2.

La surveillance précoce par des détectives on-chain tels que PeckShieldAlert et Lookonchain a détecté des swaps importants et rapides ; les rapports agrégés ultérieurs ont estimé la perte à environ 116,6 millions de dollars sur Ethereum, Polygon et Base. Dans ce contexte, les équipes de sécurité ont agi rapidement pour limiter les dommages supplémentaires.

Les équipes ont mis en pause les pools affectés et Balancer a publié un avis on-chain offrant une prime white-hat de 20% pour les retours complets dans une fenêtre limitée.

Curve Finance et les experts forensiques tiers ont suivi les mouvements de fonds tandis que les intervenants coordonnaient les gels et les alertes ; ces mesures visaient à affiner le traçage et la coopération avec les exchanges.

Conservez les identifications de transaction (TxID) et les notes on-chain lors du signalement aux équipes forensiques ; ils accélèrent le traçage et la coopération avec les exchanges.

L'exploit a été détecté à 7h48 UTC et s'est transformé en incident cross-chain, avec des estimations initiales on-chain confirmées à environ 116,6 millions de dollars.

Comment Curve Finance a-t-il réagi et quelle est la réponse de Curve Finance ?

Curve Finance a publié des conseils aux développeurs après le vol, avertissant que la combinabilité peut amplifier les vulnérabilités et exhortant les équipes à réévaluer les primitives mises en commun.

Il convient de noter que la plateforme a recommandé des modifications aux contrôles d'admission et à la logique de comptabilisation des tokens comme priorités immédiates.

Dans un résumé lié par les enquêteurs, Curve a appelé à des audits immédiats de la logique des tokens de pool et a signalé des interactions qui supposent des modèles de tarification invariants.

Les auditeurs indépendants ont été invités à considérer les limites de combinabilité et les hypothèses de comptabilité inter-pools lors des examens ; les conseils ont recadré l'événement Balancer comme une démonstration pratique du risque systémique.

La réponse de Curve recadre l'exploit comme une leçon de conception de code et d'intégration, pressant les équipes de protocole de renforcer les hypothèses de combinabilité et d'élargir la couverture d'audit.

Quelles options de récupération existent et comment récupérer les actifs crypto volés ?

L'étape de récupération immédiate de Balancer était un appel public on-chain et une prime conditionnelle : l'équipe a offert jusqu'à 20% des fonds récupérés pour les retourner dans la fenêtre, et a signalé une coordination avec la forensique blockchain et les forces de l'ordre.

Les enquêteurs ont recommandé de surveiller les flux des mixeurs et de se mettre en relation avec les principales exchanges centralisées pour geler les dépôts associés.

Les étapes pratiques de récupération comprennent le marquage forensique rapide, les notifications aux exchanges et l'escalade juridique là où la portée juridictionnelle existe. Plusieurs équipes ont signalé des récupérations partielles en traçant et en négociant des retours ; les résultats varient et dépendent de la coopération rapide des exchanges et des mesures d'atténuation des smart contracts.

Conseil : préparez un kit de réponse rapide qui regroupe des snapshots de transactions, des adresses de contrats affectées et des contacts juridiques pour accélérer les demandes de retrait des exchanges. En bref : la récupération repose sur un traçage rapide, l'action des exchanges et — lorsqu'elles sont offertes — des primes white-hat pour inciter au retour.

Quelles meilleures pratiques de sécurité DeFi et quelle liste de contrôle d'audit de smart contract les équipes devraient-elles appliquer ?

Les développeurs devraient étendre les audits traditionnels pour inclure des scénarios de combinabilité, des interactions multi-pools et des manipulations d'oracles de prix. Dans ce contexte, les auditeurs et les ingénieurs doivent simuler des séquences d'appels que des chaînes de protocoles pourraient exécuter en production.

Une liste de contrôle pratique d'audit de smart contract doit évaluer les cas limites de création/destruction de tokens de pool, les hypothèses invariantes et les hooks sans permission qui permettent des swaps ou des rachats inattendus.

Les équipes de sécurité doivent également simuler l'arbitrage inter-pools et tester sous stress les interactions dans des conditions de changements extrêmes de liquidité, en intégrant des outils de fuzzing tiers qui modélisent des séquences multi-pools.

Ajoutez des tests explicites pour les underflow/overflow avec des tokens de pool fractionnaires et incorporez des cas de stress de combinabilité dans les tests continus. En bref : adoptez une approche en couches — audits rigoureux, tests de stress de combinabilité et préparation opérationnelle — pour réduire les chances qu'un seul bug de contrat cause des pertes multi-chaînes.

Définitions rapides

- Pools Stables Combinables : pools conçus pour être utilisés par d'autres protocoles comme actifs ou garanties.

- Tag forensique on-chain : une étiquette blockchain appliquée aux adresses suspectes pour faciliter le traçage et les gels d'exchanges.

- Prime white-hat : une offre de retourner des fonds volés en échange d'un pourcentage de récompense et de considérations d'immunité.

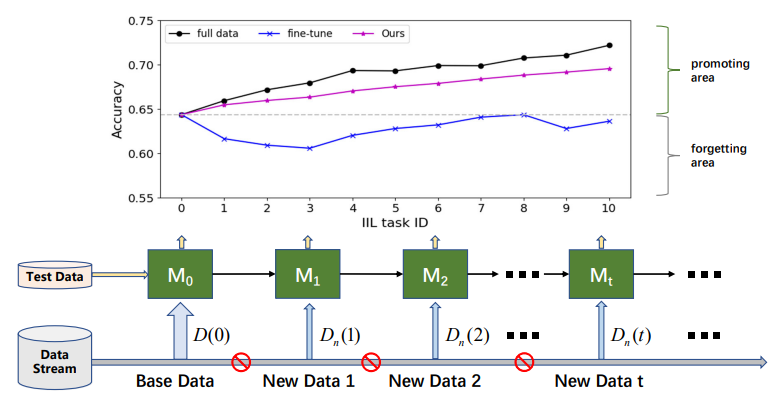

Quelles sont les implications immédiates pour la gestion des risques en finance décentralisée ?

L'exploit souligne comment les hypothèses de conception propagent le risque à travers les protocoles sur plusieurs chaînes ; même les pools audités peuvent être exploités dans de nouvelles séquences par les attaquants.

Il convient de noter que les opérateurs de chaîne peuvent recourir à des mesures d'urgence pour contenir la contagion.

Les validateurs de Berachain ont mis en pause leur réseau pour contenir l'activité connexe, illustrant comment les arrêts d'urgence sont utilisés comme solution provisoire.

Les équipes forensiques on-chain coordonnent le marquage de clusters et la sensibilisation des exchanges pour arrêter les retraits, tandis que les bureaux de garde et d'échange examinent la surveillance des dépôts pour bloquer les flux contaminés.

Les leaders de l'industrie affirment que l'incident accélérera les mises à niveau des procédures opérationnelles, y compris des voies d'escalade d'échange plus rapides et des procédures de divulgation coordonnées.

Un responsable senior de la sécurité a déclaré aux enquêteurs que "les protocoles doivent tester les interactions, pas seulement les contrats", un point repris dans les débriefings post-incident et les reportages des médias principaux comme CoinDesk.

Curve Finance a également averti les développeurs de "vérifier vos calculs, surtout dans les endroits 'simples', soyez paranoïaques ; faites des choix de conception qui sont très indulgents envers les erreurs", soulignant l'enseignement pratique en ingénierie.

L'incident rappelle que la gestion des risques en finance décentralisée doit tenir compte des comportements émergents résultant des interactions de protocoles et des expositions multi-chaînes.

Vous aimerez peut-être aussi

Remittix est-il un bon investissement ?