新型安卓攻击"Pixnapping"威胁加密钱包安全

这种名为Pixnapping的攻击通过逐像素读取屏幕显示内容运作——无需任何特殊权限。

攻击如何运作

Pixnapping利用Android显示屏幕信息的弱点。来自加州大学伯克利分校、卡内基梅隆大学和其他大学的研究团队发现,恶意应用程序可以通过测量像素渲染时的微小时间差异来重建敏感数据。

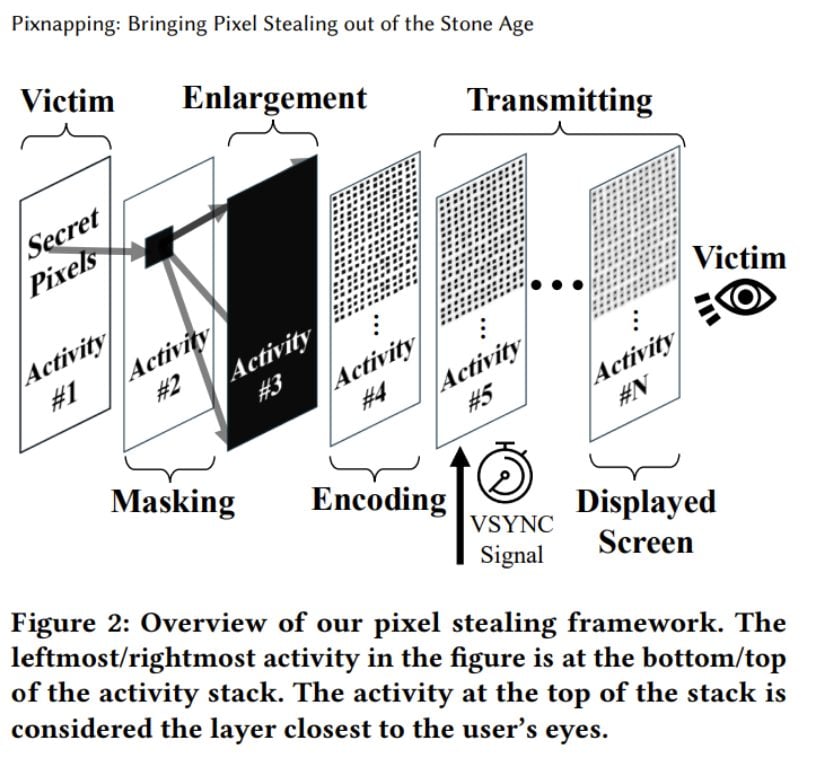

攻击分三个步骤进行。首先,恶意应用程序触发另一个应用程序(如Google Authenticator)显示敏感信息。其次,它覆盖半透明窗口并使用Android的模糊API来操控单个像素。第三,它通过一个名为GPU.zip的硬件弱点来测量渲染时间,从而一次窃取一个像素值。

来源:pixnapping.com

可以将其想象成截屏,但攻击者不是一次捕获整个屏幕,而是通过测量每个像素绘制所需的时间来逐像素重建图像。恶意应用程序不需要屏幕录制权限或通知访问权限——它只是利用大多数应用程序可以使用的标准Android功能。

真实世界测试结果

研究人员在五台设备上测试了Pixnapping:Google Pixel 6、7、8和9,以及Samsung Galaxy S25。所有设备运行Android 13至16版本。结果对Pixel用户令人担忧。在Pixel设备上,攻击成功恢复完整六位数2FA码的比例为:Pixel 6上73%,Pixel 7和9上53%,Pixel 8上29%。恢复时间范围为14至26秒——远低于大多数认证码30秒的有效窗口。

有趣的是,Samsung Galaxy S25证明更具抵抗力。由于其图形硬件中的噪音,研究人员无法在30秒内在此设备上恢复代码。团队展示了从流行应用程序成功窃取数据,包括Google Authenticator、Signal、Venmo、Gmail和Google Maps。屏幕上可见的任何信息都变得脆弱,从私人信息到位置数据。

对加密钱包的严重威胁

对于加密货币持有者,这一漏洞构成重大风险。钱包助记词——那些授予完全访问您加密货币的12或24个单词——特别容易受到攻击,因为用户通常在记录备份时将它们显示在屏幕上。

虽然窃取完整的12个单词短语比抓取2FA码需要更长时间,但如果短语保持可见,攻击仍然有效。一旦攻击者获得您的助记词,他们就控制了您的整个钱包。没有额外的密码或安全措施可以阻止他们耗尽您的资金。

硬件钱包仍然是最安全的选择,因为它们从不在联网设备上显示助记词。私钥保持隔离在硬件设备中,签署交易而不向您的手机或电脑暴露敏感信息。

当前补丁状态

Google在2025年2月了解到Pixnapping,并将其分配为CVE-2025-48561,评级为高严重性。该公司在2025年9月发布了部分修复,限制应用程序使用模糊效果的次数——这是攻击的关键组成部分。

然而,研究人员发现了一种绕过Google第一个补丁的方法。Google确认将在2025年12月安全公告中发布另一个更新,以解决剩余的漏洞。

好消息是:Google报告没有发现使用Pixnapping的真实世界攻击证据。他们的Play Store安全系统没有检测到利用此漏洞的恶意应用程序。但在未打补丁的设备上,攻击仍然可能发生。

Samsung设备也收到了9月补丁。研究人员通知Samsung,Google的初始补丁不足以保护Samsung设备免受原始攻击。两家公司继续协调额外的保护措施。

保护您的资产

目前还没有针对个别应用程序的特殊缓解措施来防御Pixnapping。修复必须来自Google和Samsung的系统级别。同时,几个步骤可以降低您的风险:

安全更新一到就立即安装。12月补丁应该会显著提高兼容设备的保护。

只从Google Play商店下载应用程序,避免来自网站或第三方的未知APK文件。检查您的应用程序请求的权限——尽管Pixnapping不需要特殊权限,限制应用程序访问仍然可以提高整体安全性。

如果可能,切勿在任何联网设备上显示加密钱包助记词。立即将它们写在纸上,而不是留在屏幕上。更好的是,使用硬件钱包存储重要的加密货币持有量。

考虑更广泛的安全形势。今年已经看到重大的加密货币盗窃,各种攻击导致数十亿损失。移动安全仅代表众多漏洞中的一个。

更大的图景

Pixnapping揭示了Android处理窗口分层和图形渲染的根本弱点。该攻击利用Pixel手机使用的Mali GPU中的数据压缩——压缩创建时间变化,泄露有关像素值的信息。

其他Android手机制造商可能面临类似风险,因为必要的机制存在于整个Android生态系统中。研究团队尚未测试所有品牌,但启用攻击的核心API是标准Android功能。

底层GPU.zip硬件漏洞仍未修补。没有GPU制造商承诺修复使Pixnapping成为可能的压缩时间泄漏。

研究人员将在补丁广泛可用后在GitHub上发布他们的概念验证代码。

结论

Pixnapping表明,即使没有可疑权限的应用程序也可能构成严重威胁。对于加密货币用户,信息很明确:将助记词远离您的手机。对于重要持有量使用硬件钱包。及时安装更新。并记住,便利性往往与安全性冲突——保护您的加密货币需要采取额外步骤,这可能感觉不便,但可能会使您免于全部损失。

您可能也会喜欢

ether.fi 回购计划已购买价值约 750 万美元的 ETHFI 代币。

Metya 与 Stability World AI 联手提升 Web3 社交参与度和用户体验