1)يجمع بروتوكول Lit بين تقنيتي الحوسبة متعددة الأطراف العتبية (Threshold MPC) وبيئة التنفيذ الموثوقة (TEE) لتقديم إدارة مفاتيح لامركزية وقابلة للبرمجة، مما يعالج فجوة جوهرية في بنية Web3 التحتية.

2)تتيح ميزة Lit Actions للمطورين تضمين منطق أعمال معقد ضمن عملية التوقيع، بما يتيح التنفيذ الشرطي واستخدام WASM لمرونة غير مسبوقة في المعاملات الآلية.

3)يُستخدم توكن LITKEY لتأمين الشبكة من خلال آلية الـ Staking، ودفع رسوم الخدمات، والمشاركة في حوكمة البروتوكول، مما يخلق نظامًا اقتصاديًا مكتفيًا ذاتيًا.

4)يوفر إطار العمل Vincent عناصر تحكم دقيقة في الأذونات الخاصة بالوكلاء المدعومين بالذكاء الاصطناعي، ليحلّ تحدي الثقة في إدارة أصول المستخدم بأمان.

5)يمتد نظام Lit Protocol البيئي بالفعل عبر مجالات متعددة، بما في ذلك التشغيل البيني عبر السلاسل (Cross-chain interoperability)، وسيادة بيانات المستخدم (User data sovereignty)، وDeFi. حيث يدير أكثر من 154 مليون دولار من الأصول ويخدم أكثر من 1.4 مليون محفظة.

بصفته شبكة لامركزية لإدارة المفاتيح، لا يملأ بروتوكول Lit فجوة حيوية في بنية Web3 التحتية فحسب، بل يمنح المطورين أيضًا قدرات توقيع وتشفير قابلة للبرمجة. ومن خلال تحويل إدارة المفاتيح إلى أداة حسابية قابلة للبرمجة، يعيد Lit Protocol تعريف الطريقة التي ننظر بها إلى أمن الأصول الرقمية، وخصوصية البيانات، والتشغيل البيني عبر السلاسل.

يُعَد Lit Protocol شبكة لامركزية لإدارة المفاتيح، توفر قدرات توقيع وتشفير قابلة للبرمجة. وهو يمكّن المطورين من بناء تطبيقات لامركزية آمنة يمكنها إدارة الأصول الرقمية والبيانات الخاصة وأذونات المستخدم بسلاسة عبر مختلف المنصات. تعتمد بنية التشفير العتبي (Threshold Cryptography) في Lit على ضمان بقاء المفاتيح آمنة بشكل يمكن التحقق منه. فعلى مستوى العتاد، يفرض البروتوكول عزلاً ماديًا وحماية تشفيرية، بينما يتم توزيع حصص المفاتيح وتخزينها عبر الشبكة اللامركزية. ويمثل ذلك المرة الأولى التي يمكن فيها للمطورين التحكم برمجيًا في الحسابات العالمية دون الاعتماد على أمين حفظ مركزي.

من خلال Lit SDK، يستطيع المطورون بسهولة تنفيذ تشفير البيانات، وإنشاء وإدارة حسابات Web3، وتوليد التواقيع الرقمية، وتنفيذ معاملات البلوكشين، وأداء أي مهمة تقريبًا تتعلق بالتوقيع أو التشفير.

تمكّن هذه القدرات المطورين من بناء تطبيقات وعوامل (Agents) وبروتوكولات مقاومة للعبث وقابلة للتشغيل البيني، تمنح المستخدمين السيطرة الكاملة. وتشمل حالات الاستخدام القائمة بالفعل ضمن منظومة Lit: الوكلاء المدعومين بالذكاء الاصطناعي، وحلول DeFi عبر السلاسل (Cross-chain DeFi)، والحلول العامة (General-purpose solvers)، والحسابات الخاصة ذات السيادة للمستخدم (User-sovereign accounts)، وأسواق البيانات اللامركزية.

إن LITKEY هو التوكن الأصلي لبروتوكول Lit. ووفقًا للوثائق الرسمية، يؤدي LITKEY أدوارًا متعددة في آنٍ واحد: فهو توكن عمل، وتوكن دفع، وتوكن حوكمة. فهو يؤمّن شبكة بروتوكول Lit، ويدفع مقابل خدمات الشبكة، ويُمكّن حامليه من المشاركة في حوكمة السلسلة التي تُشكّل مستقبل الشبكة.

سيتم إطلاق LITKEY قبل إطلاق شبكة Lit v1 الرئيسية، المعروفة باسم Naga. خلال مرحلتها الأولى، سيتم توزيع الرمز المميز عبر عملية توزيع جوي (airdrop) على المشاركين المؤهلين، بمن فيهم المستخدمون الأوائل، وبناة النظام البيئي، ومشغلو عقد الشبكة التجريبية، وغيرهم من أعضاء المجتمع. سيركز التوزيع الجوي بشكل خاص على مكافأة المساهمين في النظام البيئي، مع تخصيصات إضافية للمستخدمين المشاركين في "مسار التشفير"، وهي سلسلة من المهام المصممة لاستكشاف النظام البيئي لبروتوكول Lit والتفاعل معه.

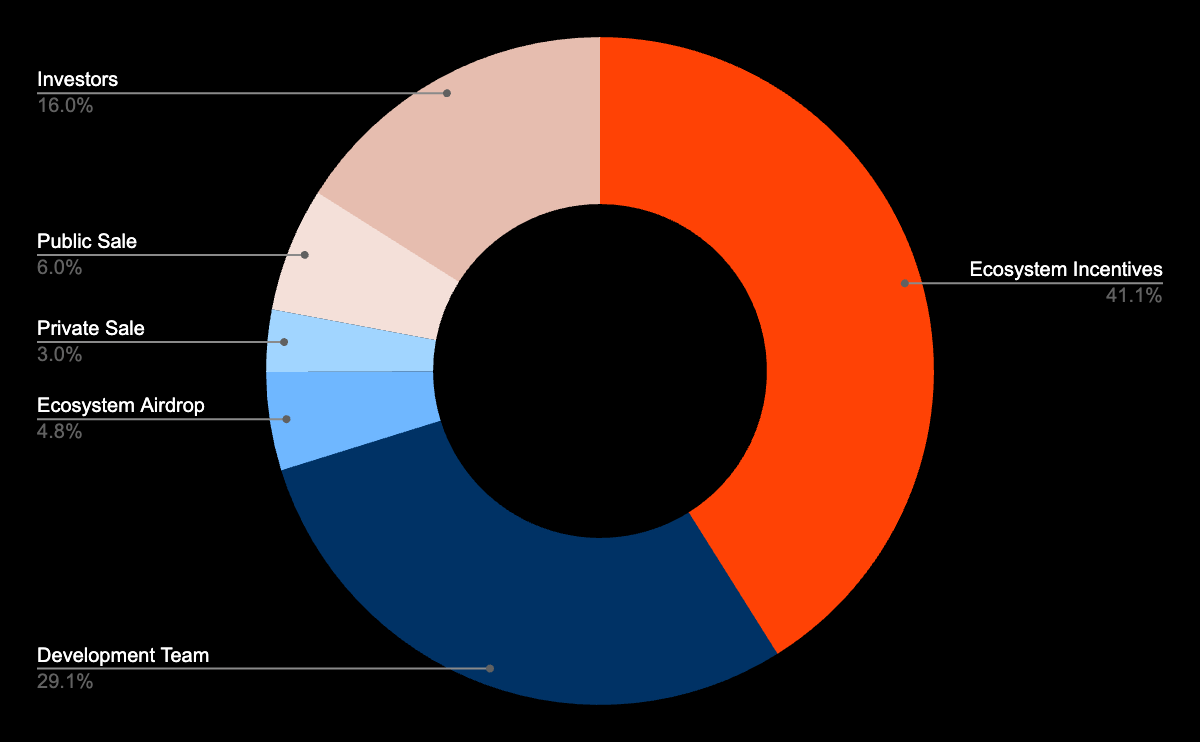

فئة التخصيص | الوصف | آلية القفل/الاستحقاق |

المستثمرون | التوكن المخصص لمستثمري Lit | مقفل لمدة عام واحد بعد TGE، متبوعًا بالاستحقاق الخطي على مدى 4 سنوات |

الفريق | التوكن المخصص لفريق تطوير بروتوكول Lit | مقفل لمدة عام واحد بعد TGE، متبوعًا بالاستحقاق الخطي على مدى 4 سنوات |

إيردروب النظام البيئي | التوكن الموزع على منشئي النظام البيئي، ومشغلي عقدة الشبكة التجريبية، وشركاء التكامل، والمشاركين في المهام | - |

البيع العام والخاص | التوكن المخصص للبيع العام والبيع المجتمعي | - |

حوافز النظام البيئي | التوكن المستخدم في المنح ومكافآت العقد والحوافز وبرامج نمو النظام البيئي والتطوير المستمر للبروتوكول | - |

1) توكن العمل: تأمين الشبكة وتحفيز مقدمي الخدمات

الدور الأساسي لـ LITKEY هو العمل كرمز عمل، حيث يعمل على حماية الشبكة وتعويض المشاركين في البروتوكول.

آلية التخزين:

- يُطلب من مشغلي العقدة وضع LITKEY للمشاركة في شبكة Lit.

- يُمثل وضع LITKEY التزامًا اقتصاديًا، مما يُشير إلى موثوقية المشغل ودعمه طويل الأمد لأمن الشبكة.

- يضمن هذا تحفيز المشغلين على الحفاظ على جاهزية الشبكة، وتنفيذ مهام التشفير بشكل صحيح، والالتزام بقواعد البروتوكول.

توزيع المكافآت:

- يُستخدم LITKEY لمكافأة مشغلي العقد الذين يُشغّلون برنامج بروتوكول Lit الأساسي.

- يحصل المشغلون على مكافآت مقابل أداء مهام التوقيع والتشفير والحوسبة.

- تُخصّص مكافآت الرموز بناءً على المساهمة النسبية لكل مشغل في الشبكة.

2) توكن الدفع: تغطية رسوم خدمة الشبكة

تعمل LITKEY أيضًا كرمز دفع للخدمة، على غرار الغاز، مما يسهل العمليات على السلسلة وخارجها داخل نظام Lit البيئي. حالات الاستخدام:

- دفع تكاليف خدمات الشبكة، مثل التوقيع والتشفير وعمليات الحوسبة.

- تمكين المستخدمين والتطبيقات من الدفع مقابل كل عملية، مما يضمن تخصيصًا فعالًا لموارد الشبكة.

- العمل كرمز أصلي لمكونات سلسلة الكتل الخاصة ببروتوكول Lit، مما يُمكّن من تنفيذ أنشطة على السلسلة، مثل إنشاء أزواج مفاتيح جديدة أو التخزين.

3) حوكمة البروتوكول

بصفته رمز الحوكمة لنظام بروتوكول Lit، يُمكّن LITKEY حامليه من توجيه تطوير البروتوكول من خلال حوكمة لامركزية على السلسلة.

صلاحيات الحوكمة:

- يلعب حاملو التوكن دورًا محوريًا في اختيار مشغلي الشبكة.

- يمكنهم التأثير على الشراكات وعمليات التكامل ومبادرات توسيع الشبكة التي تُعزز نمو النظام البيئي.

- ستستمر آليات الحوكمة في التطور مع نضج البروتوكول.

في صميم تقنية Lit Protocol تكمن آلية الحوسبة متعددة الأطراف العتبية (Threshold MPC). تضمن هذه التقنية التشفيرية المتقدمة ألا يوجد المفتاح الخاص بالكامل على أي عقدة واحدة. وبدلاً من ذلك، يتم تقسيم المفتاح إلى عدة أجزاء (Key Shares) موزعة عبر عقد مختلفة في الشبكة. ولا يمكن تنفيذ عملية توقيع أو فك تشفير إلا عند وصول عدد محدد مسبقًا من العقد إلى توافق.

يوفر هذا التصميم مستوى غير مسبوق من الأمان: حتى في حال اختراق جزء من العقد، لا يتمكن المهاجم من إعادة بناء المفتاح الخاص بالكامل. والأهم من ذلك أن العملية بأكملها شفافة وقابلة للتحقق، مما يمنح المستخدمين الثقة في أن مفاتيحهم تبقى آمنة في جميع الأوقات.

لتعزيز الأمان بشكل أكبر، يجمع Lit Protocol بين تقنية بيئة التنفيذ الموثوقة (Trusted Execution Environment - TEE) وتقنية MPC بطريقة مبتكرة. إذ تعمل كل عقدة في الشبكة داخل بيئة TEE، مما يوفر عزلاً على مستوى العتاد وحماية تشفيرية. وحتى في حال اختراق نظام التشغيل بالكامل على إحدى العقد، تبقى العمليات الحسابية والبيانات المُعالجة داخل بيئة TEE آمنة.

تمثل هذه الإستراتيجية المعروفة باسم "الدفاع متعدد الطبقات" (Defense-in-Depth) حاجزًا أمنيًا متدرجًا، حيث يتعين على المهاجم تجاوز عدة طبقات مستقلة من الحماية في الوقت نفسه ليمثل تهديدًا للنظام، وهو سيناريو يُعد شبه مستحيل في الظروف الواقعية.

مع توسّع الشبكة، غالبًا ما تواجه أنظمة MPC التقليدية اختناقات في الأداء. يعالج Lit Protocol هذا التحدي من خلال تقنية مبتكرة تُسمى Shadow Splicing، والتي تتيح قابلية توسع شبه خطية مع الحفاظ على مستوى الأمان. وعند ارتفاع الطلب، يمكن للشبكة أن تتوسع أفقيًا في الوقت الفعلي دون أي تنازل عن الأمان أو الأداء.

تُعَد Lit Actions واحدة من أكثر الميزات ابتكارًا في Lit Protocol. فهي تتيح للمطورين تضمين منطق أعمال معقّد مباشرة ضمن عملية التوقيع. وبهذا لم يعد المفتاح مجرد "زر تشغيل/إيقاف"، بل أصبح منفّذًا ذكيًا قادرًا على اتخاذ قرارات بناءً على شروط محددة مسبقًا.

على سبيل المثال، يمكن للمطور تصميم Lit Action لا يُنفِّذ التوقيع إلا إذا تم داخل إطار زمني معين، أو ضمن قيمة محددة للمعاملة، أو عند استيفاء شروط معينة على السلسلة (On-chain conditions). وتُقدّم هذه الإمكانية مستوى غير مسبوق من المرونة لحالات استخدام مثل التداول الآلي، والمدفوعات المشروطة، والمحافظ متعددة التوقيع.

تدعم Lit Actions بالفعل WebAssembly (WASM)، مما يعني أن المطورين يمكنهم كتابة منطق معقد بأي لغة برمجة، ليُنفَّذ بأمان داخل الشبكة اللامركزية.

تتجاوز قدرات التشفير في Lit Protocol حدود التشفير التقليدي الثابت. فمن خلال الاستفادة من شروط التحكم في الوصول (Access Control Conditions – ACCs)، يمكن لمالكي البيانات تحديد من يمكنه فك تشفير بياناتهم وتحت أي ظروف بالضبط.

وقد تستند هذه الشروط إلى:

الحالة على السلسلة (On-chain state): مثل امتلاك NFT معين أو الحفاظ على رصيد محدد من التوكنات.

القواعد الزمنية (Temporal rules): مثل إتاحة فك التشفير فقط بعد تاريخ معين.

التفويض متعدد الأطراف (Multi-party authorization): مثل اشتراط موافقة عدة مشاركين.

تركيبات من منطق أعمال معقد.

توفر هذه المرونة إمكانيات هائلة لإنشاء أسواق بيانات مملوكة للمستخدمين، وتطبيقات DeFi تحافظ على الخصوصية، وحلول تشفير مصممة لتلبية متطلبات الامتثال التنظيمي.

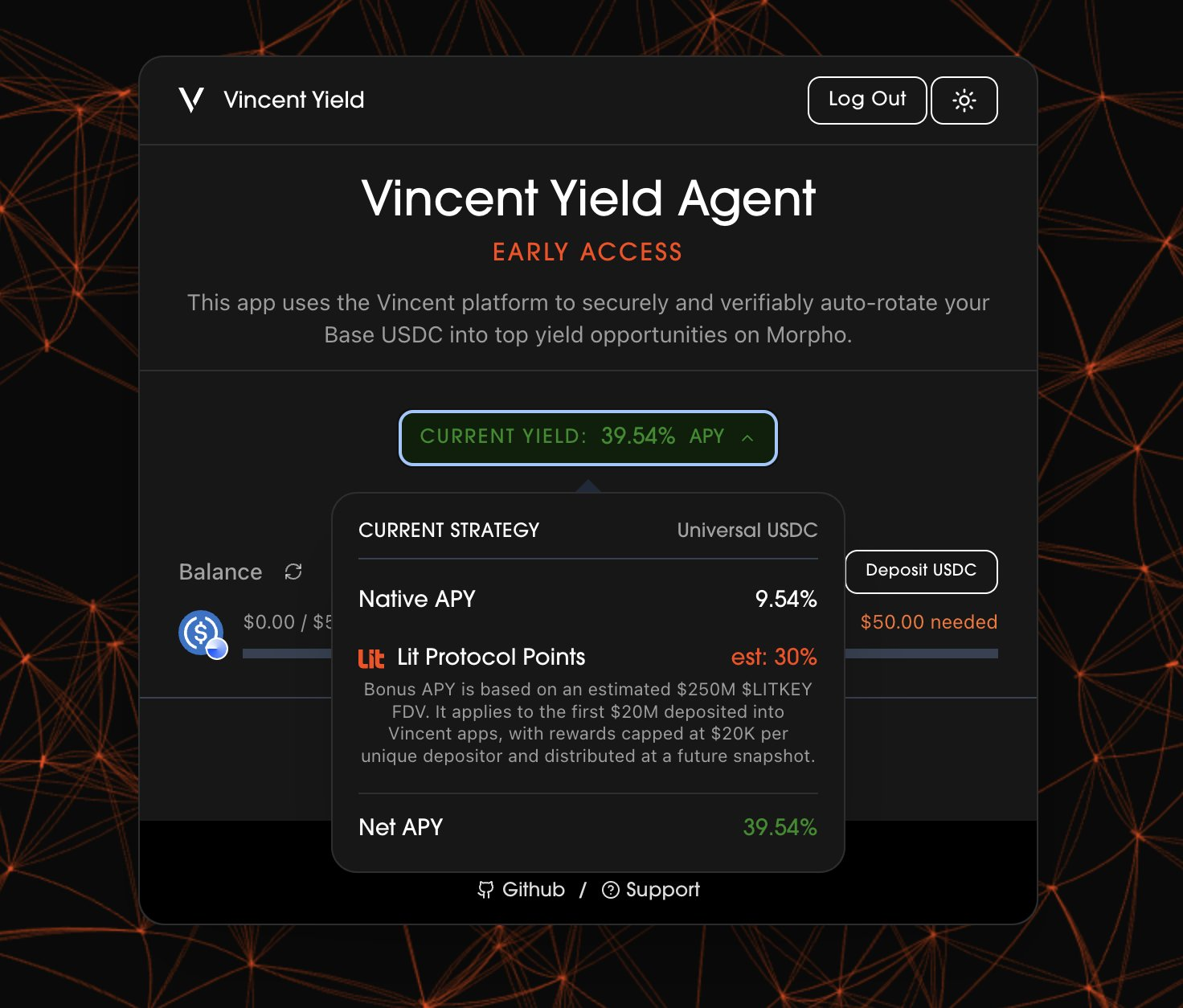

يُعَد Vincent إطار عمل ثوري مبني على Lit Protocol، صُمم خصيصًا لتوفير إدارة مفاتيح آمنة وعناصر تحكم في الأذونات لوكلاء الذكاء الاصطناعي (AI Agents). ومع التطور السريع لهذه الوكلاء، برز تحدٍ رئيسي: كيف يمكن تمكينهم من إدارة أصول المستخدمين بأمان؟

يُعالج Vincent هذا التحدي عبر تقديم عناصر تحكم دقيقة في الأذونات، حيث يمكن للمستخدمين تحديد نطاق عمليات الوكيل بشكل دقيق، مثل:

يُمكّن هذا التصميم المستخدمين من الاستفادة الكاملة من قدرات الأتمتة التي توفرها وكلاء الذكاء الاصطناعي، مع الحفاظ في الوقت نفسه على السيطرة الكاملة على أصولهم.

تُحدث وظيفة الحساب الشامل في بروتوكول Lit تحولاً جذرياً في نموذج التفاعل بين السلاسل. فمن خلال توفير طبقة إدارة مفاتيح موحدة، يُمكن للمطورين إنشاء "حسابات شاملة" تعمل بسلاسة عبر أي شبكة بلوكتشين، بما في ذلك Bitcoin وإيثريوم وSolana وCosmos.

وتشمل التطبيقات العملية ما يلي:

- خزائن Emblem Vault: خزائن ذكية قادرة على تنفيذ عمليات عبر السلاسل بشكل مستقل.

- بروتوكول Genius Bridge: حل سيولة عبر السلاسل يُغني عن أجهزة الترحيل المركزية.

- نظام Tria: نظام دفع بدائي قائم على النية ولا يرتبط بمحفظة.

تستفيد العديد من المشاريع من بروتوكول Lit لبناء طبقة بيانات يتحكم بها المستخدمون فعليًا:

- Verify (شركة Fox Corp): يوفر تحكمًا قابلًا للتحقق في الوصول إلى محتوى الوسائط.

- Streamr: يطور شبكة تدفق بيانات لامركزية.

- بروتوكول Beacon: ينشئ طبقة بيانات خاصة تُمكّن نماذج الذكاء الاصطناعي من الوصول الآمن إلى معلومات المستخدم.

تُبرز هذه التطبيقات مجتمعةً رؤيةً جديدةً للإنترنت، حيث تُخزّن البيانات على شبكات مفتوحة، مع بقاء حقوق الوصول خاضعةً بالكامل لسيطرة المستخدم.

بروتوكول Lit ليس مجرد بروتوكول تقني، بل يمثل خطوة مهمة في تطوير البنية التحتية للإنترنت. من خلال تحويل إدارة المفاتيح وعمليات التشفير إلى خدمات شبكة قابلة للبرمجة، يفتح بروتوكول Lit آفاقًا جديدة للمطورين.

سواءً كان ذلك من خلال تشغيل وكلاء الذكاء الاصطناعي المستقلين، أو تمكين التوافق الحقيقي بين السلاسل، أو إنشاء أسواق بيانات مملوكة للمستخدمين، يوفر بروتوكول Lit البنية التحتية الأساسية اللازمة لتحقيق ذلك. مع استمرار نضوج نظام Web3 البيئي، ستصبح إدارة المفاتيح اللامركزية متطلبًا أساسيًا لعدد متزايد من التطبيقات.

إخلاء المسؤولية: لا تُشكل هذه المادة نصيحة بشأن الاستثمارات، أو الضرائب، أو الشؤون القانونية، أو المالية، أو المحاسبة، أو الاستشارات، أو أي خدمات أخرى ذات صلة، كما أنها ليست توصية بشراء أو بيع أو الاحتفاظ بأي أصول. يقدم "تعلمMEXC" معلومات للرجوع إليها فقط ولا تُشكل نصيحة استثمارية. يُرجى التأكد من فهمك الكامل للمخاطر المُتضمنة والاستثمار بحذر. جميع قرارات الاستثمار ونتائجها هي مسؤولية المستخدم وحده.